Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los cazadores de amenazas han descubierto un conjunto de siete paquetes en el repositorio del Índice de Paquetes de Python (PyPI) que están diseñados para robar frases mnemotécnicas BIP39 utilizadas para recuperar claves privadas de una cartera de criptomonedas.

La campaña de ataque a la cadena de suministro de software ha sido denominada BIPClip por ReversingLabs. Los paquetes fueron descargados colectivamente 7,451 veces antes de ser eliminados de PyPI. La lista de paquetes es la siguiente:

«BIPClip», dirigido a desarrolladores que trabajan en proyectos relacionados con la generación y seguridad de carteras de criptomonedas, se dice que está activo desde al menos el 4 de diciembre de 2022, cuando «hashdecrypt» fue publicado por primera vez en el registro.

«Esta es solo la última campaña de ataque a la cadena de suministro de software dirigida a activos criptográficos», dijo el investigador de seguridad Karlo Zanki en un informe compartido con The Hacker News. «Confirma que las criptomonedas continúan siendo uno de los objetivos más populares para los actores de amenazas de la cadena de suministro».

Como indicio de que los actores de amenazas detrás de la campaña tuvieron cuidado de evitar la detección, uno de los paquetes en cuestión, «mnemonic_to_address», carecía de cualquier funcionalidad maliciosa, salvo listar «bip39-mnemonic-decrypt» como su dependencia, que contenía el componente malicioso.

«Incluso si optaron por examinar las dependencias del paquete, el nombre del módulo importado y la función invocada están cuidadosamente elegidos para imitar funciones legítimas y no levantar sospechas, ya que las implementaciones del estándar BIP39 incluyen muchas operaciones criptográficas», explicó Zanki.

El paquete, por su parte, está diseñado para robar frases mnemotécnicas y exfiltrar la información a un servidor controlado por los actores.

Otros dos paquetes identificados por ReversingLabs, «public-address-generator» y «erc20-scanner», operan de manera análoga, siendo el primero un señuelo para transmitir las frases mnemotécnicas al mismo servidor de comando y control (C2).

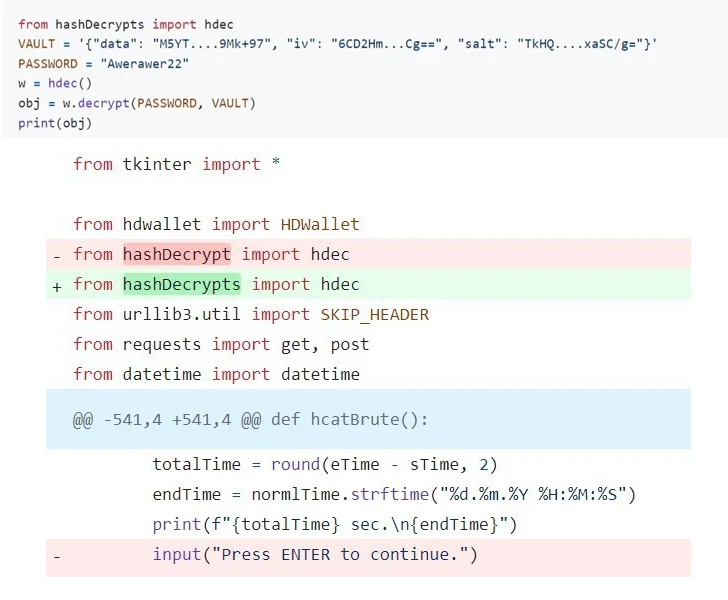

Por otro lado, «hashdecrypts» funciona de manera un poco diferente, ya que no está concebido para trabajar en pareja y contiene en sí mismo código casi idéntico para recolectar los datos.

El paquete, según la empresa de seguridad de la cadena de suministro de software, incluye referencias a un perfil de GitHub llamado «HashSnake», que cuenta con un repositorio llamado hCrypto que se promociona como una forma de extraer frases mnemotécnicas de carteras de criptomonedas utilizando el paquete hashdecrypts.

Un examen más detenido del historial de commits del repositorio revela que la campaña ha estado en marcha durante más de un año, ya que uno de los scripts de Python importaba anteriormente el paquete hashdecrypt (sin la «s») en lugar de hashdecrypts hasta el 1 de marzo de 2024, la misma fecha en que se cargó hashdecrypts en PyPI.

Vale la pena señalar que los actores de amenazas detrás de la cuenta HashSnake también tienen presencia en Telegram y YouTube para promocionar sus herramientas. Esto incluye la publicación de un video el 7 de septiembre de 2022, que muestra una herramienta de verificación de registros de criptomonedas llamada xMultiChecker 2.0.

«El contenido de cada uno de los paquetes descubiertos fue cuidadosamente elaborado para que parecieran menos sospechosos», dijo Zanki.

«Estaban enfocados en comprometer carteras de criptomonedas y robar las criptomonedas que contenían. Esta falta de una agenda y ambiciones más amplias hizo menos probable que esta campaña tropezara con las herramientas de seguridad y monitoreo desplegadas dentro de las organizaciones comprometidas».

Los hallazgos una vez más subrayan las amenazas de seguridad que acechan en los repositorios de paquetes de código abierto, lo que se ve exacerbado por el hecho de que servicios legítimos como GitHub se utilizan como conducto para distribuir malware.

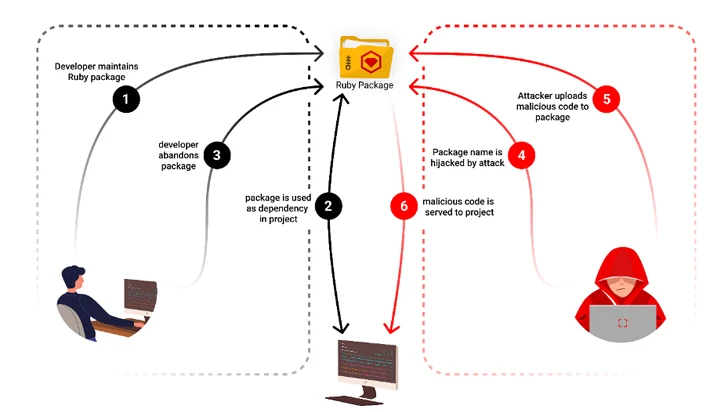

Además, los proyectos abandonados se están convirtiendo en un vector atractivo para los actores de amenazas que buscan tomar el control de las cuentas de desarrolladores y publicar versiones troyanizadas que podrían allanar el camino para ataques de cadena de suministro a gran escala.

«Los activos digitales abandonados no son reliquias del pasado; son bombas de tiempo y los atacantes han estado aprovechándolos cada vez más, convirtiéndolos en caballos de Troya dentro de los ecosistemas de código abierto», señaló Checkmarx el mes pasado.

«Los estudios de caso de MavenGate y CocoaPods destacan cómo los dominios y subdominios abandonados podrían ser secuestrados para engañar a los usuarios y difundir intenciones maliciosas».

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...