Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los investigadores en ciberseguridad han arrojado luz sobre una herramienta conocida como AndroxGh0st que se utiliza para atacar aplicaciones Laravel y robar datos sensibles.

«Funciona escaneando y extrayendo información importante de archivos .env, revelando detalles de inicio de sesión vinculados a AWS y Twilio», dijo Kashinath T Pattan, investigador de Juniper Threat Labs.

«Clasificado como un cracker SMTP, explota SMTP utilizando diversas estrategias como la explotación de credenciales, despliegue de web shell y escaneo de vulnerabilidades.»

AndroxGh0st ha sido detectado en la naturaleza desde al menos 2022, con actores de amenazas aprovechándolo para acceder a archivos de entorno Laravel y robar credenciales para varias aplicaciones basadas en la nube como Amazon Web Services (AWS), SendGrid y Twilio.

Se sabe que las cadenas de ataque que involucran el malware Python explotan fallos de seguridad conocidos en Apache HTTP Server, Laravel Framework y PHPUnit para obtener acceso inicial y para escalada de privilegios y persistencia.

A principios de enero, las agencias de ciberseguridad e inteligencia de EE. UU. advirtieron que los atacantes estaban desplegando el malware AndroxGh0st para crear una botnet destinada a «identificación y explotación de víctimas en redes objetivo».

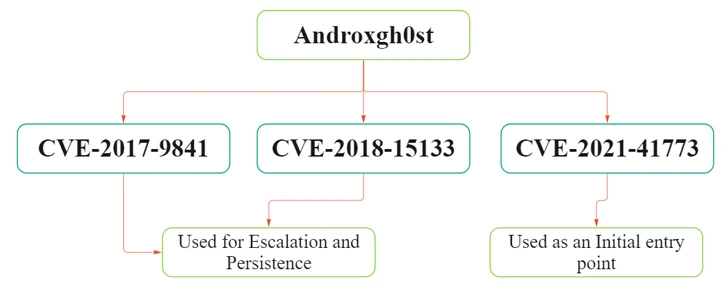

«AndroxGh0st primero obtiene acceso a través de una debilidad en Apache, identificada como CVE-2021-41773, lo que le permite acceder a sistemas vulnerables», explicó Pattan.

«Posteriormente, explota vulnerabilidades adicionales, específicamente CVE-2017-9841 y CVE-2018-15133, para ejecutar código y establecer un control persistente, básicamente tomando el control de los sistemas objetivo.»

AndroxGh0st está diseñado para extraer datos sensibles de varias fuentes, incluidos archivos .env, bases de datos y credenciales en la nube. Esto permite a los actores de amenazas entregar cargas útiles adicionales a los sistemas comprometidos.

Juniper Threat Labs dijo que ha observado un aumento en la actividad relacionada con la explotación de CVE-2017-9841, por lo que es esencial que los usuarios actúen rápidamente para actualizar sus instancias a la última versión.

La mayoría de los intentos de ataque dirigidos a su infraestructura de honeypot provienen de Estados Unidos, Reino Unido, China, Países Bajos, Alemania, Bulgaria, Kuwait, Rusia, Estonia e India, agregó.

Este desarrollo se produce cuando el Centro de Inteligencia de Seguridad de AhnLab (ASEC) reveló que los servidores vulnerables de WebLogic ubicados en Corea del Sur están siendo atacados por adversarios y se están utilizando como servidores de descarga para distribuir un minero de criptomonedas llamado z0Miner y otras herramientas como fast reverse proxy (FRP).

También sigue al descubrimiento de una campaña maliciosa que se infiltra en instancias de AWS para crear más de 6,000 instancias EC2 en cuestión de minutos y desplegar un binario asociado con una red de entrega de contenido (CDN) descentralizada conocida como Meson Network.

La empresa con sede en Singapur, que tiene como objetivo crear el «mercado de ancho de banda más grande del mundo», funciona permitiendo a los usuarios intercambiar su ancho de banda y recursos de almacenamiento inactivos con Meson a cambio de tokens (es decir, recompensas).

«Esto significa que los mineros recibirán tokens de Meson como recompensa por proporcionar servidores a la plataforma de Meson Network, y la recompensa se calculará en función de la cantidad de ancho de banda y almacenamiento que se ingrese en la red», dijo Sysdig en un informe técnico publicado este mes.

«Ya no se trata solo de minar criptomonedas. Servicios como Meson Network quieren aprovechar el espacio en el disco duro y el ancho de banda de la red en lugar de la CPU. Si bien Meson puede ser un servicio legítimo, esto muestra que los atacantes siempre están buscando nuevas formas de ganar dinero».

Con los entornos en la nube cada vez más convertidos en un objetivo lucrativo para los actores de amenazas, es fundamental mantener el software actualizado y monitorear la actividad sospechosa.

La firma de inteligencia de amenazas Permiso también ha lanzado una herramienta llamada CloudGrappler, que se basa en los cimientos de cloudgrep y escanea AWS y Azure para detectar eventos maliciosos relacionados con actores de amenazas conocidos.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...