Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los investigadores de ciberseguridad han detectado una nueva ola de ataques de phishing que tienen como objetivo entregar un ladrón de información en constante evolución conocido como StrelaStealer.

Las campañas afectan a más de 100 organizaciones en la Unión Europea y Estados Unidos, según los investigadores de Palo Alto Networks Unit 42 en un nuevo informe publicado hoy.

«Estas campañas se presentan en forma de correos electrónicos no deseados con archivos adjuntos que finalmente lanzan la carga útil de DLL de StrelaStealer», dijeron los investigadores Benjamin Chang, Goutam Tripathy, Pranay Kumar Chhaparwal, Anmol Maurya y Vishwa Thothathri.

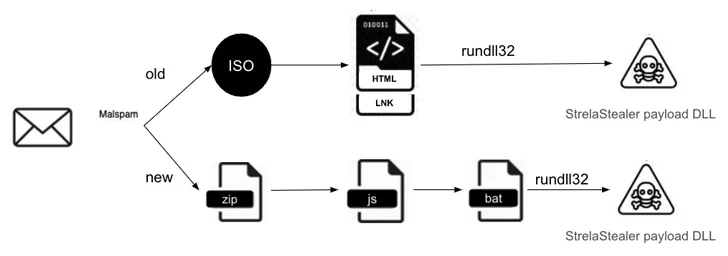

«En un intento por evadir la detección, los atacantes cambian el formato del archivo adjunto del correo electrónico inicial de una campaña a la siguiente, para evitar la detección de la firma o los patrones generados anteriormente».

Revelado por primera vez en noviembre de 2022, StrelaStealer está equipado para extraer datos de inicio de sesión de correo electrónico de clientes de correo electrónico conocidos y exfiltrarlos a un servidor controlado por el atacante.

Desde entonces, se han detectado dos campañas a gran escala que involucran el malware en noviembre de 2023 y enero de 2024, dirigidas a sectores de alta tecnología, finanzas, profesionales y legales, manufactura, gobierno, energía, seguros y construcción en la Unión Europea y Estados Unidos.

Estos ataques también tienen como objetivo entregar una nueva variante del ladrón que incorpora técnicas de ofuscación y anti-análisis mejoradas, mientras se propaga a través de correos electrónicos con temática de facturas que llevan adjuntos ZIP, marcando un cambio desde archivos ISO.

Dentro de los archivos ZIP se encuentra un archivo JavaScript que suelta un archivo por lotes, el cual, a su vez, lanza la carga útil de DLL del ladrón utilizando rundll32.exe, un componente legítimo de Windows responsable de ejecutar bibliotecas de vínculos dinámicos de 32 bits.

El malware del ladrón también depende de una serie de trucos de ofuscación para dificultar el análisis en entornos sandbox.

«Con cada nueva ola de campañas de correo electrónico, los actores de amenazas actualizan tanto el archivo adjunto de correo electrónico, que inicia la cadena de infección, como la carga útil de DLL en sí misma», dijeron los investigadores.

La revelación llega cuando Symantec, propiedad de Broadcom, reveló que los instaladores falsos de aplicaciones conocidas o software crackeado alojados en GitHub, Mega o Dropbox están sirviendo como un conducto para un malware de ladrón conocido como Stealc.

También se han observado campañas de phishing entregando Revenge RAT y Remcos RAT (también conocido como Rescoms), siendo este último entregado mediante un servicio de cifrado como servicio (CaaS) llamado AceCryptor, según ESET.

«Durante la segunda mitad de [2023], Rescoms se convirtió en la familia de malware más prevalente empaquetada por AceCryptor,» dijo la firma de ciberseguridad, citando datos de telemetría. «Más de la mitad de estos intentos ocurrieron en Polonia, seguidos por Serbia, España, Bulgaria y Eslovaquia.»

Otros malware listos para usar empaquetados dentro de AceCryptor en la segunda mitad de 2023 incluyen SmokeLoader, ransomware STOP, RanumBot, Vidar, RedLine, Tofsee, Fareit, Pitou y Stealc. Cabe destacar que muchas de estas cepas de malware también se han difundido a través de PrivateLoader.

Otro fraude de ingeniería social observado por Secureworks se ha encontrado dirigido a personas que buscan información sobre individuos recientemente fallecidos en motores de búsqueda con avisos de obituario falsos alojados en sitios web falsos, atrayendo tráfico a los sitios a través de envenenamiento de motores de búsqueda (SEO) para finalmente promocionar adware y otros programas no deseados.

«Los visitantes de estos sitios son redirigidos a sitios web de citas electrónicas o entretenimiento para adultos o se les presentan de inmediato con indicaciones CAPTCHA que instalan notificaciones push web o anuncios emergentes cuando se hace clic,» dijo la compañía.

«Las notificaciones muestran falsas advertencias de alerta de virus de aplicaciones antivirus conocidas como McAfee y Windows Defender, y persisten en el navegador incluso si la víctima hace clic en uno de los botones.»

«Los botones enlazan a páginas de destino legítimas para programas antivirus basados en suscripción, y un ID de afiliado incrustado en el hipervínculo recompensa a los actores de amenazas por nuevas suscripciones o renovaciones.»

Si bien la empresa falsificadora actualmente se limita a llenar los cofres de los estafadores a través de programas de afiliación para software antivirus, las cadenas de ataques podrían ser fácilmente reutilizadas para entregar ladrones de información y otros programas maliciosos, convirtiéndolas en una amenaza más potente.

El desarrollo también sigue al descubrimiento de un nuevo grupo de actividad rastreado como Fluffy Wolf que capitaliza correos electrónicos de phishing que contienen un archivo adjunto ejecutable para entregar una combinación de amenazas, como MetaStealer, Warzone RAT, el minero XMRig y una herramienta legítima de escritorio remoto llamada Remote Utilities.

La campaña es una señal de que incluso los actores de amenazas poco cualificados pueden aprovechar los esquemas de malware como servicio (MaaS) para llevar a cabo ataques exitosos a gran escala y saquear información sensible, que luego puede ser monetizada aún más para obtener beneficios.

«Aunque mediocres en términos de habilidades técnicas, estos actores de amenazas logran sus objetivos utilizando solo dos conjuntos de herramientas: servicios de acceso remoto legítimos y malware económico», dijo BI.ZONE.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...