Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

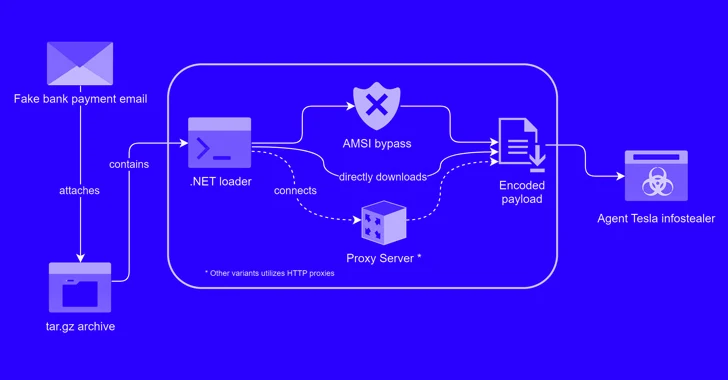

Se ha observado una nueva campaña de phishing que aprovecha un malware de carga útil novedoso para entregar un roba información y registrador de pulsaciones llamado Agent Tesla.

Trustwave SpiderLabs informó que identificó un correo electrónico de phishing que lleva esta cadena de ataque el 8 de marzo de 2024. El mensaje se hace pasar por una notificación de pago bancario, instando al usuario a abrir un archivo adjunto de archivo.

El archivo («Bank Handlowy w Warszawie – dowód wpłaty_pdf.tar.gz») oculta un cargador malicioso que activa el procedimiento para desplegar Agent Tesla en el host comprometido.

«Este cargador luego utilizó la ofuscación para evadir la detección y aprovechó el comportamiento polimórfico con métodos de desencriptación complejos», dijo el investigador de seguridad Bernard Bautista en un análisis del martes.

«El cargador también mostró la capacidad de evadir las defensas antivirus y recuperó su carga útil utilizando URL específicas y agentes de usuario que aprovecharon proxies para seguir oscureciendo el tráfico».

La táctica de incrustar malware dentro de archivos aparentemente benignos es una táctica que ha sido utilizada repetidamente por actores de amenazas para engañar a víctimas desprevenidas y desencadenar la secuencia de infección.

El cargador utilizado en el ataque está escrito en .NET, con Trustwave descubriendo dos variantes distintas que cada una utiliza una rutina de desencriptación diferente para acceder a su configuración y, en última instancia, recuperar la carga útil de Agent Tesla codificada en XOR desde un servidor remoto.

En un esfuerzo por evadir la detección, el cargador también está diseñado para evitar el Interfaz de Escaneo de Malware de Windows (AMSI), que ofrece la capacidad para que el software de seguridad escanee archivos, memoria y otros datos en busca de amenazas.

Esto se logra «parcheando la función AmsiScanBuffer para evadir el escaneo de malware del contenido en memoria», explicó Bautista.

La última fase implica decodificar y ejecutar Agent Tesla en memoria, permitiendo que los actores de amenazas exfiltren sigilosamente datos sensibles a través de SMTP utilizando una cuenta de correo electrónico comprometida asociada con un proveedor de sistemas de seguridad legítimo en Turquía («merve@temikan[.]com[.]tr»).

El enfoque, según Trustwave, no solo no levanta ninguna bandera roja, sino que también proporciona una capa de anonimato que hace más difícil rastrear el ataque hasta el adversario, sin mencionar el ahorro del esfuerzo de tener que configurar canales de exfiltración dedicados.

«[El cargador] emplea métodos como el parcheado para evitar la detección del Interfaz de Escaneo de Malware (AMSI) y cargar dinámicamente las cargas útiles, asegurando una ejecución sigilosa y minimizando las huellas en disco», dijo Bautista. «Este cargador marca una evolución notable en las tácticas de implementación de Agent Tesla».

La revelación llega cuando BlueVoyant descubrió otra actividad de phishing llevada a cabo por un grupo de cibercriminales llamado TA544 que aprovecha archivos PDF disfrazados como facturas legales para propagar WikiLoader (también conocido como WailingCrab) y establecer conexiones con un servidor de comando y control (C2) que casi exclusivamente abarca sitios de WordPress hackeados.

Vale la pena señalar que TA544 también utilizó una vulnerabilidad de bypass de seguridad de Windows rastreada como CVE-2023-36025 en noviembre de 2023 para distribuir Remcos RAT a través de una familia de cargadores diferente llamada IDAT Loader, lo que le permitió tomar el control de sistemas infectados.

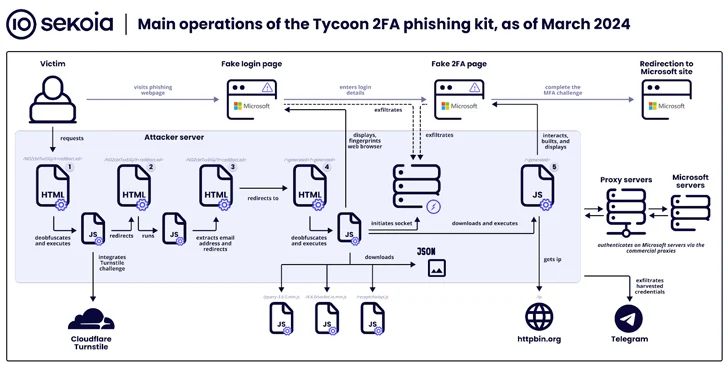

Los hallazgos también siguen a un aumento en el uso de un kit de phishing llamado Tycoon, que Sekoia dijo que «se ha convertido en uno de los kits de phishing [adversario-en-el-medio] más extendidos en los últimos meses, con más de 1,100 nombres de dominio detectados entre finales de octubre de 2023 y finales de febrero de 2024».

Tycoon, públicamente documentado por Trustwave el mes pasado, permite a los ciberdelincuentes dirigirse a los usuarios de Microsoft 365 con páginas de inicio de sesión falsas para capturar sus credenciales, cookies de sesión y códigos de autenticación de dos factores (2FA). Se sabe que está activo desde al menos agosto de 2023, con el servicio ofrecido a través de canales privados de Telegram.

El kit de phishing es notable por incorporar extensos métodos de filtrado de tráfico para evitar la actividad de bots y los intentos de análisis, lo que requiere que los visitantes del sitio completen un desafío de Cloudflare Turnstile antes de redirigir a los usuarios a una página de recopilación de credenciales.

Tycoon también comparte similitudes operativas y de diseño con el kit de phishing Dadsec OTT, lo que plantea la posibilidad de que los desarrolladores hayan tenido acceso y ajustado el código fuente de este último para adaptarlo a sus necesidades. Esto se apoya en el hecho de que el código fuente de Dadsec OTT se filtró en octubre de 2023.

«El desarrollador mejoró las capacidades de sigilo en la versión más reciente del kit de phishing», dijo Sekoia. «Las actualizaciones recientes podrían reducir la tasa de detección por parte de los productos de seguridad de las páginas de phishing 2FA de Tycoon y la infraestructura. Además, su facilidad de uso y su precio relativamente bajo lo hacen bastante popular entre los actores de amenazas.»

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...