Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Una versión actualizada de un malware de robo de información llamado Rhadamanthys está siendo utilizado en campañas de phishing dirigidas al sector petrolero y gasífero.

«Los correos electrónicos de phishing utilizan un señuelo único de incidente vehicular y, en etapas posteriores de la cadena de infección, falsifican el Departamento Federal de Transporte en un PDF que menciona una multa significativa por el incidente», dijo el investigador de Cofense, Dylan Duncan.

El mensaje de correo electrónico viene con un enlace malicioso que aprovecha una falla de redirección abierta para llevar a los destinatarios a un enlace que alberga un supuesto documento PDF, pero, en realidad, es una imagen que, al hacer clic, descarga un archivo ZIP con la carga útil del robo de información.

Escrito en C++, Rhadamanthys está diseñado para establecer conexiones con un servidor de comando y control (C2) para recopilar datos sensibles de los hosts comprometidos.

«Esta campaña apareció días después de la intervención policial del grupo de ransomware LockBit», dijo Duncan. «Aunque podría ser una coincidencia, Trend Micro reveló en agosto de 2023 una variante de Rhadamanthys que venía incluida con una carga útil filtrada de LockBit, junto con un malware de clipper y un minero de criptomonedas.»

«Los actores de amenazas añadieron una combinación de un roba-información y una variante de ransomware LockBit en un solo paquete de Rhadamanthys, lo que posiblemente indica la continua evolución del malware», señaló la empresa.

Este desarrollo surge en medio de un flujo constante de nuevas familias de malware de robo de información, como Sync-Scheduler y Mighty Stealer, incluso cuando cepas existentes como StrelaStealer están evolucionando con técnicas mejoradas de ofuscación y anti-análisis.

También sigue a la aparición de una campaña de malspam dirigida a Indonesia que emplea señuelos relacionados con la banca para propagar el malware Agent Tesla con el fin de saquear información sensible como credenciales de inicio de sesión, datos financieros y documentos personales.

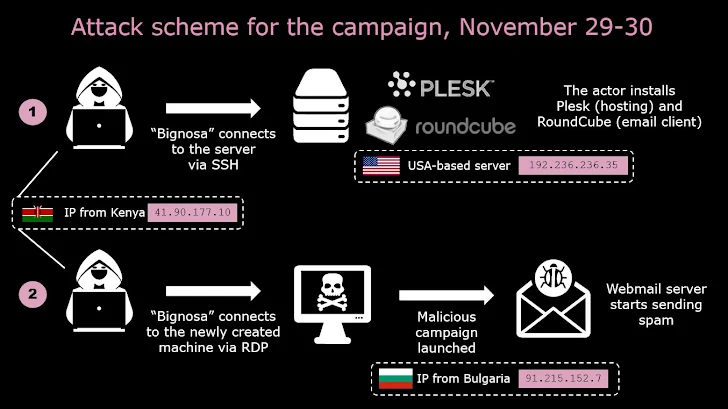

Según Check Point, las campañas de phishing de Agent Tesla observadas en noviembre de 2023 también tienen como objetivo a Australia y Estados Unidos. La empresa atribuyó las operaciones a dos actores de amenazas de origen africano rastreados como Bignosa (también conocido como Nosakhare Godson y Andrei Ivan) y Gods (también conocido como GODINHO o Kmarshal o Kingsley Fredrick), este último trabaja como diseñador web.

«El actor principal [Bignosa] parece ser parte de un grupo que opera campañas de malware y phishing, dirigidas a organizaciones, lo que está confirmado por las bases de datos comerciales de correo electrónico de EE. UU. y Australia, así como por individuos», dijo la empresa israelí de ciberseguridad.

El malware Agent Tesla distribuido a través de estas cadenas de ataque se ha encontrado protegido por Cassandra Protector, que ayuda a proteger los programas de software contra intentos de ingeniería inversa o modificación. Los mensajes se envían a través de una herramienta de correo electrónico de código abierto llamada RoundCube.

«Como se ve en la descripción de las acciones de estos actores de amenazas, no se requiere un título en ciencias de la computación para llevar a cabo las operaciones de ciberdelincuencia detrás de una de las familias de malware más prevalentes en los últimos años», dijo Check Point.

«Es una lamentable cadena de eventos causada por el bajo umbral de entrada para que cualquier persona dispuesta a provocar a las víctimas para lanzar el malware a través de campañas de spam pueda hacerlo.»

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...