Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Varios actores de amenazas con nexos en China han sido vinculados a la explotación zero-day de tres fallos de seguridad que afectan a los dispositivos de Ivanti (CVE-2023-46805, CVE-2024-21887 y CVE-2024-21893).

Los grupos están siendo rastreados por Mandiant bajo los nombres UNC5221, UNC5266, UNC5291, UNC5325, UNC5330 y UNC5337. Otro grupo vinculado a la ola de explotaciones es UNC3886.

La subsidiaria de Google Cloud también informó que ha observado actores motivados financieramente explotando CVE-2023-46805 y CVE-2024-21887, probablemente en un intento de realizar operaciones de minería de criptomonedas.

«UNC5266 se superpone en parte con UNC3569, un actor de espionaje con nexos en China que ha sido observado explotando vulnerabilidades en Aspera Faspex, Microsoft Exchange y Oracle Web Applications Desktop Integrator, entre otros, para obtener acceso inicial a entornos objetivo», dijeron los investigadores de Mandiant.

El actor de amenazas ha sido vinculado a actividades de post-explotación que conducen a la implementación del marco de comando y control (C2) Sliver, una variante del roba-credenciales WARPWIRE, y un nuevo backdoor basado en Go llamado TERRIBLETEA que viene con funciones de ejecución de comandos, registro de teclas, escaneo de puertos, interacción con el sistema de archivos y captura de pantalla.

UNC5330, que ha sido observado combinando CVE-2024-21893 y CVE-2024-21887 para violar los dispositivos de Ivanti Connect Secure VPN al menos desde febrero de 2024, ha utilizado malware personalizado como TONERJAM y PHANTOMNET para facilitar acciones posteriores a la compromisión:

Además de utilizar el Instrumental de Administración de Windows (WMI) para realizar reconocimiento, moverse lateralmente, manipular entradas de registro y establecer persistencia, se sabe que UNC5330 compromete cuentas de enlace LDAP configuradas en los dispositivos infectados para obtener acceso de administrador de dominio.

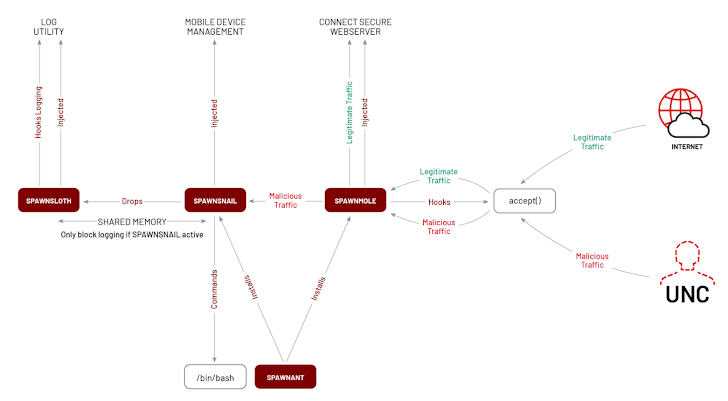

Otro actor notable de espionaje vinculado a China es UNC5337, el cual se dice que ha infiltrado dispositivos de Ivanti tan pronto como en enero de 2024 utilizando CVE-2023-46805 y CVE-2024 para entregar un conjunto de herramientas de malware personalizado conocido como SPAWN, que comprende cuatro componentes distintos que trabajan en conjunto para funcionar como un backdoor sigiloso y persistente:

Mandiant ha evaluado con confianza media que UNC5337 y UNC5221 son el mismo grupo de amenazas, señalando que la herramienta SPAWN está «diseñada para habilitar el acceso a largo plazo y evitar la detección».

UNC5221, que anteriormente se atribuyó a web shells como BUSHWALK, CHAINLINE, FRAMESTING y LIGHTWIRE, también ha desatado un web shell basado en Perl denominado ROOTROT que está incrustado en un archivo .ttc de Connect Secure legítimo ubicado en «/data/runtime/tmp/tt/setcookie.thtml.ttc» aprovechando CVE-2023-46805 y CVE-2024-21887.

Una implementación exitosa del web shell es seguida por reconocimiento de red y movimiento lateral, en algunos casos, resultando en la compromisión de un servidor vCenter en la red de la víctima mediante un backdoor en Golang llamado BRICKSTORM.

«BRICKSTORM es un backdoor en Go dirigido a servidores VMware vCenter», explicaron los investigadores de Mandiant. «Admite la capacidad de configurarse como un servidor web, realizar manipulación de sistema de archivos y directorios, realizar operaciones de archivo como carga/descarga, ejecutar comandos de shell y realizar retransmisión de SOCKS».

El último de los cinco grupos con base en China relacionados con el abuso de las fallas de seguridad de Ivanti es UNC5291, que Mandiant dijo que probablemente tiene asociaciones con otro grupo de hackers UNC3236 (también conocido como Volt Typhoon), principalmente debido a su focalización en los sectores académico, energético, defensivo y de salud.

«La actividad de este clúster comenzó en diciembre de 2023 centrándose en Citrix Netscaler ADC y luego se centró en los dispositivos Ivanti Connect Secure después de que los detalles se hicieron públicos a mediados de enero de 2024», dijo la compañía.

Los hallazgos vuelven a subrayar la amenaza enfrentada por los dispositivos de borde, con los actores de espionaje utilizando una combinación de fallas zero-day, herramientas de código abierto y backdoors personalizados para adaptar su artesanía según sus objetivos y evadir la detección durante períodos prolongados de tiempo.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...