Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los cazadores de amenazas han descubierto un nuevo malware llamado Latrodectus que ha sido distribuido como parte de campañas de phishing por correo electrónico desde al menos finales de noviembre de 2023.

«Latrodectus es un descargador emergente con diversas funcionalidades de evasión de sandbox», dijeron investigadores de Proofpoint y Team Cymru en un análisis conjunto publicado la semana pasada, añadiendo que está diseñado para recuperar cargas útiles y ejecutar comandos arbitrarios.

Existen evidencias que sugieren que es probable que el malware haya sido escrito por los mismos actores de amenazas detrás del malware IcedID, con el descargador utilizado por intermediarios de acceso inicial (IABs) para facilitar el despliegue de otro malware.

Latrodectus ha sido principalmente vinculado a dos IABs diferentes rastreados por Proofpoint bajo los nombres TA577 (también conocido como Water Curupira) y TA578, siendo el primero de ellos también vinculado a la distribución de QakBot y PikaBot.

Hasta mediados de enero de 2024, ha sido utilizado casi exclusivamente por TA578 en campañas de amenazas por correo electrónico, en algunos casos entregado a través de una infección de DanaBot.

TA578, conocido por estar activo desde al menos mayo de 2020, ha sido vinculado a campañas basadas en correos electrónicos que entregan Ursnif, IcedID, KPOT Stealer, Buer Loader, BazaLoader, Cobalt Strike y Bumblebee.

Las cadenas de ataque aprovechan los formularios de contacto en sitios web para enviar amenazas legales sobre presunta infracción de derechos de autor a organizaciones objetivo. Los enlaces incrustados en los mensajes dirigen a los destinatarios a un sitio web falso para engañarlos y hacer que descarguen un archivo JavaScript que es responsable de lanzar la carga útil principal utilizando msiexec.

«Latrodectus enviará información del sistema encriptada al servidor de comando y control (C2) y solicitará la descarga del bot», dijeron los investigadores. «Una vez que el bot se registra con el C2, envía solicitudes de comandos desde el C2».

También cuenta con capacidades para detectar si se está ejecutando en un entorno de sandbox, verificando si el host tiene una dirección MAC válida y si hay al menos 75 procesos en ejecución en sistemas con Windows 10 o más recientes.

Al igual que en el caso de IcedID, Latrodectus está diseñado para enviar la información de registro en una solicitud POST al servidor C2 donde los campos son cadenas de parámetros HTTP concatenadas y encriptadas, después de lo cual espera instrucciones adicionales del servidor.

Los comandos permiten que el malware enumere archivos y procesos, ejecute archivos binarios y DLL, ejecute directivas arbitrarias a través de cmd.exe, actualice el bot e incluso cierre un proceso en ejecución.

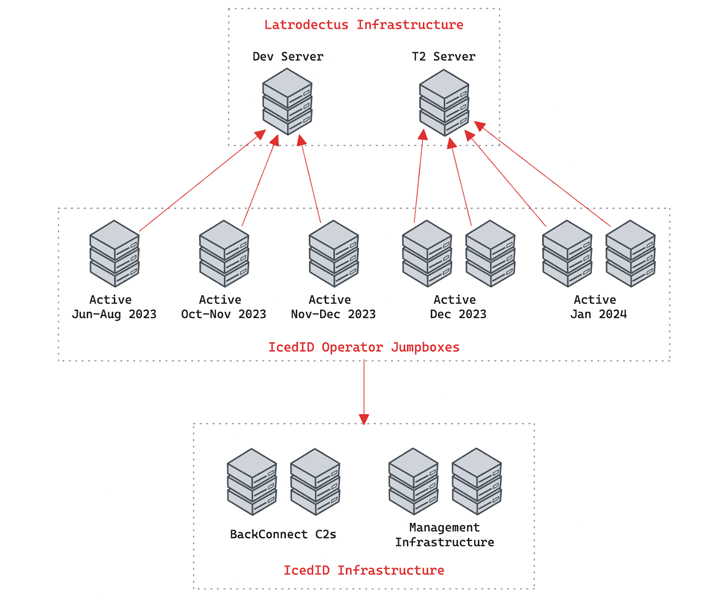

Un examen más detenido de la infraestructura del atacante revela que los primeros servidores C2 se activaron el 18 de septiembre de 2023. Estos servidores, a su vez, están configurados para comunicarse con un servidor de nivel T2 superior que se estableció alrededor de agosto de 2023.

Las conexiones de Latrodectus con IcedID se derivan del hecho de que el servidor T2 «mantiene conexiones con infraestructura backend asociada con IcedID» y el uso de cajas de salto previamente asociadas con operaciones de IcedID.

«Latrodectus será cada vez más utilizado por actores de amenazas con motivaciones financieras en el panorama criminal, especialmente aquellos que distribuyeron previamente IcedID», evaluó Team Cymru.

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...