Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

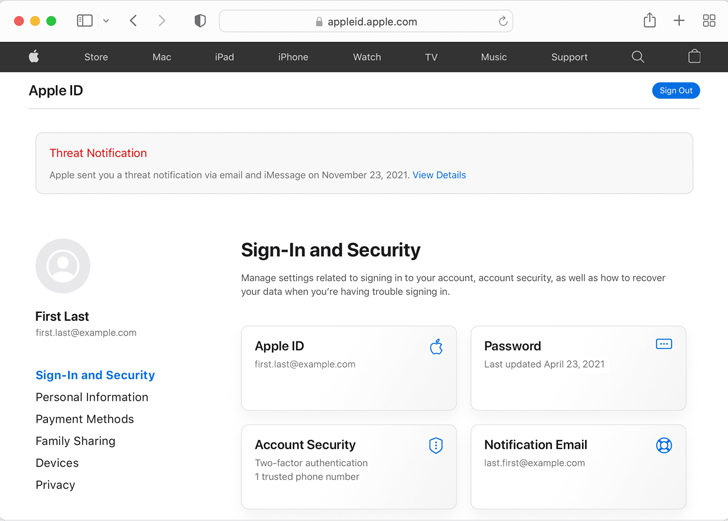

Apple ha revisado el miércoles su documentación relacionada con su sistema de notificación de amenazas de spyware mercenario para mencionar que alerta a los usuarios cuando podrían haber sido individualmente objetivo de tales ataques.

También mencionó específicamente a empresas como NSO Group por desarrollar herramientas de vigilancia comercial como Pegasus que son utilizadas por actores estatales para llevar a cabo «ataques individualmente dirigidos de un costo y complejidad excepcionales».

«Aunque desplegados contra un número muy reducido de individuos, a menudo periodistas, activistas, políticos y diplomáticos, los ataques de spyware mercenario son continuos y globales», dijo Apple.

«El costo extremo, la sofisticación y la naturaleza mundial de los ataques de spyware mercenario los convierten en algunas de las amenazas digitales más avanzadas que existen hoy en día».

La actualización marca un cambio en la redacción que anteriormente decía que estas «notificaciones de amenazas» están diseñadas para informar y ayudar a los usuarios que podrían haber sido objetivo de atacantes patrocinados por el estado.

Según TechCrunch, se dice que Apple envió notificaciones de amenazas a usuarios de iPhone en 92 países a las 12:00 p.m. PST del miércoles coincidiendo con la revisión de la página de soporte.

Vale la pena señalar que Apple comenzó a enviar notificaciones de amenazas para advertir a los usuarios que cree que han sido objetivo de atacantes patrocinados por el estado a partir de noviembre de 2021.

Sin embargo, la compañía también hace hincapié en que no «atribuye los ataques o las notificaciones de amenazas resultantes» a ningún actor de amenazas particular o región geográfica.

Este desarrollo se produce en medio de los continuos esfuerzos de los gobiernos de todo el mundo para contrarrestar el mal uso y la proliferación de spyware comercial.

El mes pasado, el gobierno de Estados Unidos dijo que Finlandia, Alemania, Irlanda, Japón, Polonia y Corea del Sur se habían unido a un grupo inaugural de 11 países que trabajan para desarrollar salvaguardias contra el abuso de tecnología de vigilancia invasiva.

«El spyware comercial ha sido utilizado de manera indebida en todo el mundo por regímenes autoritarios y en democracias […] sin la debida autorización legal, salvaguardias o supervisión», dijeron los gobiernos en un comunicado conjunto.

«El uso indebido de estas herramientas presenta riesgos significativos y crecientes para nuestra seguridad nacional, incluida la seguridad de nuestro personal gubernamental, información y sistemas de información.»

Según un informe reciente publicado por el Grupo de Análisis de Amenazas (TAG) de Google y Mandiant, los proveedores de vigilancia comercial estaban detrás de la explotación en la vida real de una parte de las 97 vulnerabilidades zero-day descubiertas en 2023.

Todas las vulnerabilidades atribuidas a empresas de spyware se dirigieron a navegadores web, particularmente fallas en bibliotecas de terceros que afectan a más de un navegador y aumentan sustancialmente la superficie de ataque, y dispositivos móviles que ejecutan Android e iOS.

«Empresas del sector privado han estado involucradas en descubrir y vender exploits durante muchos años, pero hemos observado un aumento notable en la explotación impulsada por estos actores en los últimos años», dijo el gigante tecnológico.

«Los actores de amenazas están aprovechando cada vez más los zero-days, a menudo con el propósito de evasión y persistencia, y no esperamos que esta actividad disminuya pronto».

Google también dijo que las inversiones en seguridad aumentadas en mitigaciones de exploits están afectando los tipos de vulnerabilidades que los actores de amenazas pueden utilizar en sus ataques, obligándolos a eludir varias barreras de seguridad (por ejemplo, Modo de bloqueo y MiraclePtr) para infiltrarse en los dispositivos objetivo.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...