Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

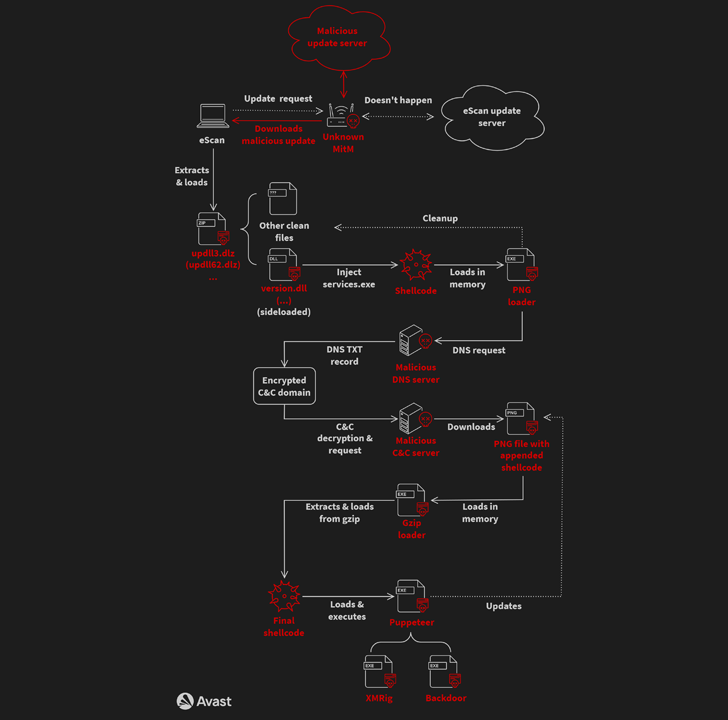

Una nueva campaña de malware ha estado explotando el mecanismo de actualización del software antivirus eScan para distribuir puertas traseras y mineros de criptomonedas como XMRig a través de una amenaza de larga data llamada GuptiMiner, dirigida a grandes redes corporativas.

La empresa de ciberseguridad Avast dijo que la actividad es obra de un actor de amenazas con posibles conexiones con un grupo de piratería norcoreano apodado Kimsuky, también conocido como Black Banshee, Emerald Sleet y TA427.

«GuptiMiner es una amenaza altamente sofisticada que utiliza una interesante cadena de infección junto con un par de técnicas que incluyen realizar solicitudes DNS a los servidores DNS del atacante, realizar carga lateral, extraer cargas útiles de imágenes con apariencia inocente, firmar sus cargas útiles con una autoridad de certificación raíz confiable personalizada, entre otros», dijo Avast.

La intrincada y elaborada cadena de infección, en su núcleo, aprovecha una debilidad de seguridad en el mecanismo de actualización del proveedor de antivirus indio eScan para propagar el malware mediante un ataque de adversario en el medio (AitM).

Específicamente, implica secuestrar las actualizaciones sustituyendo el archivo del paquete con una versión maliciosa aprovechando el hecho de que las descargas no estaban firmadas ni aseguradas mediante HTTPS. El problema, que pasó desapercibido durante al menos cinco años, fue corregido a partir del 31 de julio de 2023.

La DLL maliciosa («updll62.dlz») ejecutada por el software eScan carga lateralmente una DLL («version.dll») para activar una secuencia de múltiples etapas que comienza con un cargador de archivos PNG que, a su vez, emplea servidores DNS maliciosos para contactar a un servidor de control y comando (C2) y descargar un archivo PNG con un shellcode agregado.

«GuptiMiner aloja sus propios servidores DNS para servir direcciones de dominio de destino reales de los servidores C&C a través de respuestas DNS TXT», dijeron los investigadores Jan Rubín y Milánek.

«Como el malware se conecta directamente a los servidores DNS maliciosos, el protocolo DNS está completamente separado de la red DNS. Por lo tanto, ningún servidor DNS legítimo verá nunca el tráfico de este malware.»

Luego, el archivo PNG es analizado para extraer el shellcode, que luego es responsable de ejecutar un cargador de Gzip diseñado para descomprimir otro shellcode usando Gzip y ejecutarlo en un hilo separado.

El malware de la tercera etapa, apodado Puppeteer, maneja todo, desplegando finalmente el minero de criptomonedas XMRig y puertas traseras en los sistemas infectados.

Avast dijo que se encontró con dos tipos diferentes de puertas traseras que vienen equipadas con características para permitir el movimiento lateral, aceptar comandos del actor de amenazas y entregar componentes adicionales según sea necesario.

«La primera es una versión mejorada de PuTTY Link, que proporciona escaneo SMB de la red local y permite el movimiento lateral sobre la red hacia sistemas potencialmente vulnerables con Windows 7 y Windows Server 2008 en la red», explicaron los investigadores.

«La segunda puerta trasera es multi-modular, aceptando comandos del atacante para instalar más módulos y también enfocándose en escanear claves privadas almacenadas y billeteras criptográficas en el sistema local.»

El despliegue de XMRig ha sido descrito como «inesperado» para lo que de otro modo sería una operación compleja y meticulosamente ejecutada, lo que plantea la posibilidad de que el minero actúe como una distracción para evitar que las víctimas descubran la verdadera extensión del compromiso.

GuptiMiner, conocido por estar activo desde al menos 2018, también hace uso de diversas técnicas como trucos anti-VM y anti-debug, virtualización de código, dejar caer el cargador PNG durante eventos de apagado del sistema, almacenar cargas útiles en el Registro de Windows y agregar un certificado raíz al almacén de certificados de Windows para hacer que las DLL del cargador PNG parezcan confiables.

Los vínculos con Kimusky provienen de un roba información que, aunque no se distribuye por GuptiMiner ni a través del flujo de infección, ha sido utilizado «en toda la campaña de GuptiMiner» y comparte similitudes con un registrador de pulsaciones previamente identificado como utilizado por el grupo.

Actualmente no está claro quiénes son los objetivos de la campaña, pero los artefactos de GuptiMiner han sido subidos a VirusTotal desde India y Alemania tan temprano como abril de 2018, con datos de telemetría de Avast resaltando que las nuevas infecciones probablemente provienen de clientes desactualizados de eScan.

Estos hallazgos llegan mientras que la Agencia Nacional de Policía de Corea (KNPA) señaló a las tripulaciones de piratería norcoreanas como Lazarus, Andariel y Kimsuky por apuntar al sector de defensa del país y exfiltrar datos valiosos de algunos de ellos.

Un informe del Korea Economic Daily dijo que los actores de amenazas penetraron en las redes de 83 contratistas de defensa surcoreanos y robaron información confidencial de unos 10 de ellos desde octubre de 2022 hasta julio de 2023.

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...