Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Un actor de amenaza de habla china previamente no documentado, con el nombre en clave SneakyChef, ha sido vinculado a una campaña de espionaje que principalmente apunta a entidades gubernamentales en Asia y EMEA (Europa, Medio Oriente y África) con el malware SugarGh0st desde al menos agosto de 2023.

«SneakyChef utiliza señuelos que son documentos escaneados de agencias gubernamentales, la mayoría de los cuales están relacionados con los Ministerios de Asuntos Exteriores o embajadas de varios países,» dijeron los investigadores de Cisco Talos, Chetan Raghuprasad y Ashley Shen, en un análisis publicado hoy.

Las actividades relacionadas con este grupo de hackers fueron destacadas por primera vez por la empresa de ciberseguridad a finales de noviembre de 2023 en conexión con una campaña de ataques que apuntaba a Corea del Sur y Uzbekistán con una variante personalizada de Gh0st RAT llamada SugarGh0st.

Un análisis posterior de Proofpoint el mes pasado descubrió el uso de SugarGh0st RAT contra organizaciones estadounidenses involucradas en esfuerzos de inteligencia artificial, incluyendo aquellas en la academia, la industria privada y los servicios gubernamentales. Está rastreando este grupo bajo el nombre UNK_SweetSpecter.

Cabe mencionar en este punto que SneakyChef se refiere a la misma campaña que Palo Alto Networks Unit 42 ha denominado Operación Diplomatic Specter. Según el proveedor de seguridad, esta actividad ha estado en marcha desde al menos finales de 2022, atacando a entidades gubernamentales en el Medio Oriente, África y Asia.

Talos dijo que desde entonces ha observado el uso del mismo malware para centrarse probablemente en diversas entidades gubernamentales en Angola, India, Letonia, Arabia Saudita y Turkmenistán, basándose en los documentos señuelo utilizados en las campañas de spear-phishing, lo que indica una ampliación del alcance de los países objetivo.

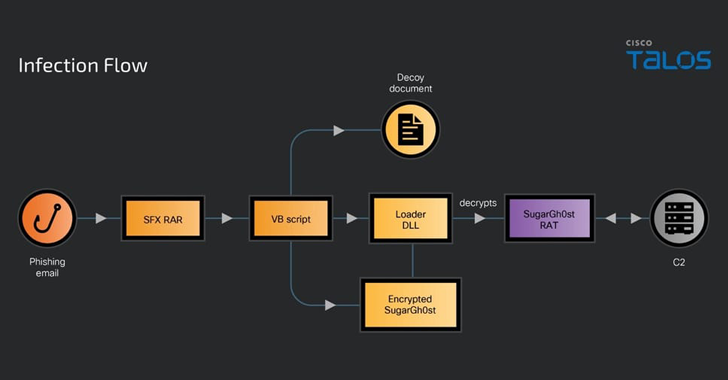

Además de aprovechar cadenas de ataque que utilizan archivos de acceso directo de Windows (LNK) incrustados en archivos RAR para entregar SugarGh0st, se ha encontrado que la nueva ola emplea un archivo RAR autoextraíble (SFX) como vector de infección inicial para lanzar un script de Visual Basic (VBS) que finalmente ejecuta el malware mediante un cargador mientras muestra simultáneamente el archivo señuelo.

Los ataques contra Angola también son destacables debido al uso de un nuevo troyano de acceso remoto denominado SpiceRAT, utilizando señuelos de Neytralny Turkmenistan, un periódico en ruso de Turkmenistán.

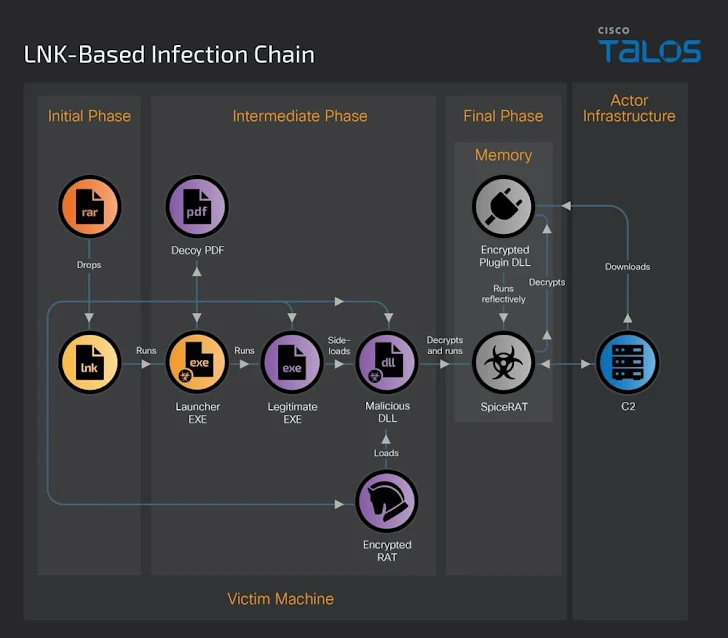

SpiceRAT, por su parte, emplea dos cadenas de infección diferentes para la propagación, una de las cuales utiliza un archivo LNK presente dentro de un archivo RAR que despliega el malware mediante técnicas de carga lateral de DLL.

«Cuando la víctima extrae el archivo RAR, este deja caer el archivo LNK y una carpeta oculta en su máquina,» dijeron los investigadores. «Después de que la víctima abre el archivo de acceso directo, que se hace pasar por un documento PDF, ejecuta un comando incrustado para ejecutar el ejecutable del lanzador malicioso desde la carpeta oculta dejada.»

El lanzador luego procede a mostrar el documento señuelo a la víctima y ejecutar un binario legítimo («dxcap.exe»), que posteriormente carga lateralmente una DLL maliciosa responsable de cargar SpiceRAT.

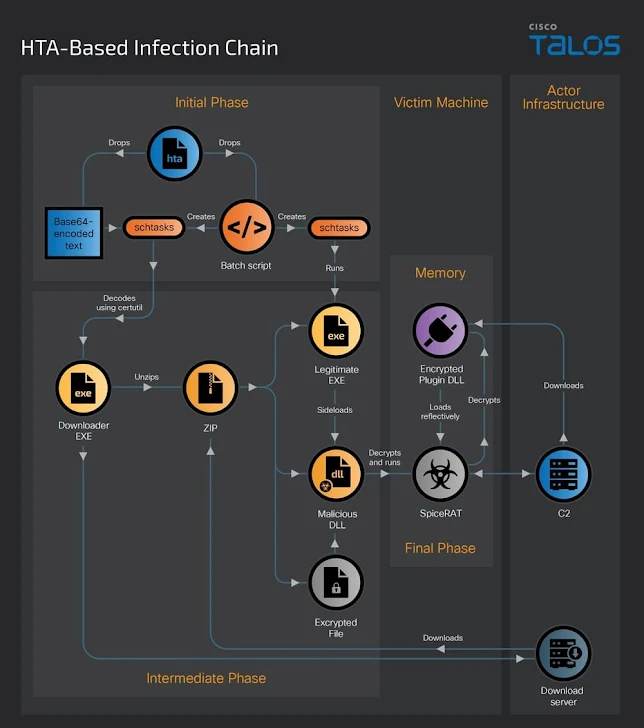

La segunda variante implica el uso de una Aplicación HTML (HTA) que deja caer un script por lotes de Windows y un binario descargador codificado en Base64, siendo el primero el que ejecuta el ejecutable mediante una tarea programada cada cinco minutos.

El script por lotes está diseñado para ejecutar otro ejecutable legítimo, «ChromeDriver.exe», cada 10 minutos, el cual carga lateralmente una DLL maliciosa que a su vez carga SpiceRAT. Cada uno de estos componentes -ChromeDriver.exe, la DLL y la carga útil de RAT- se extraen de un archivo ZIP recuperado por el binario descargador desde un servidor remoto.

SpiceRAT también aprovecha la técnica de carga lateral de DLL para iniciar un cargador de DLL, que captura la lista de procesos en ejecución para verificar si está siendo depurado, seguido de la ejecución del módulo principal desde la memoria.

«Con la capacidad de descargar y ejecutar binarios ejecutables y comandos arbitrarios, SpiceRAT aumenta significativamente la superficie de ataque en la red de la víctima, allanando el camino para futuros ataques,» dijo Talos.

(La historia fue actualizada después de la publicación para incluir una respuesta de Cisco Talos confirmando los vínculos entre SneakyChef y Operation Diplomatic Specter.)

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...