Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Descubre cómo se comportan los ciberdelincuentes en los foros de la web oscura: qué servicios compran y venden, qué los motiva e incluso cómo se estafan entre ellos.

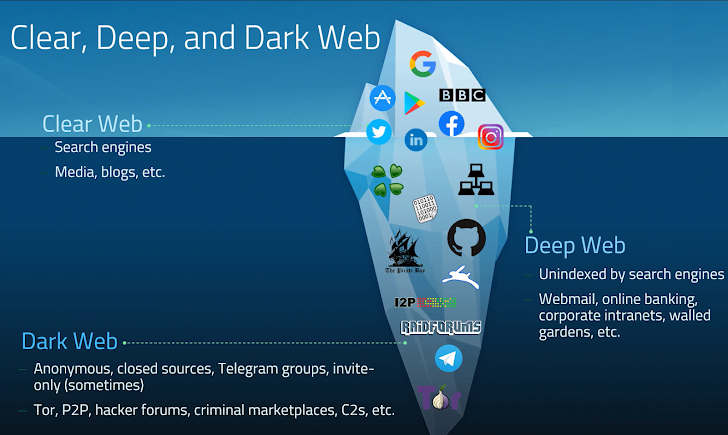

Los profesionales de inteligencia de amenazas dividen Internet en tres componentes principales:

Según Etay Maor, Estratega Principal de Seguridad en Cato Networks, «Hemos estado viendo un cambio en cómo los delincuentes se comunican y llevan a cabo sus negocios, moviéndose de la parte superior del glaciar a sus partes inferiores. Las partes inferiores permiten más seguridad.»

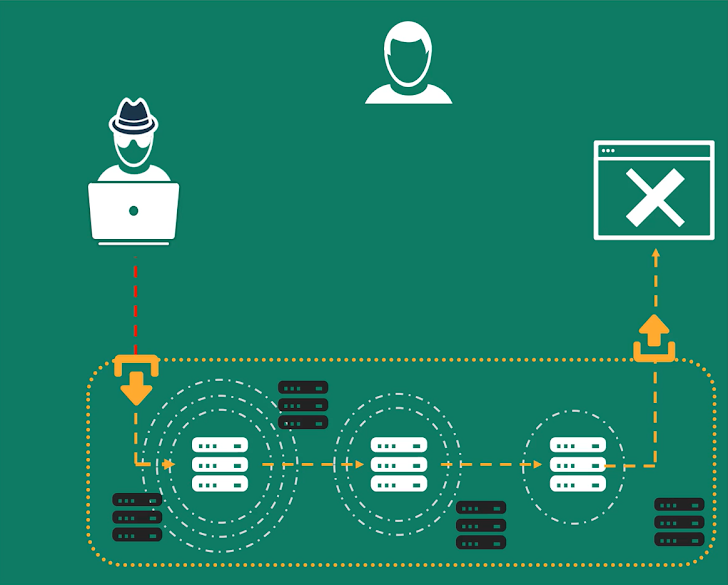

Tor es una red gratuita, construida sobre código abierto, que permite la comunicación anónima. Aunque Tor fue desarrollado originalmente por el Laboratorio de Investigación Naval de los Estados Unidos, se ha convertido en una solución cada vez más popular para actividades ilegales.

Realizar estas actividades en la Web Clara puede llevar a la vigilancia policial y permitir el rastreo hasta el delincuente. Pero a través de Tor, la comunicación está encriptada en tres capas que se despojan en cada salto de nodo hasta salir de la red. Las agencias de aplicación de la ley que monitorean Tor no verán la IP del delincuente, sino el nodo de salida de Tor, lo que dificulta rastrear al delincuente original.

Arquitectura de comunicación de Tor:

Etay Maor añade: «En la década de 2000, una alineación celestial de capacidades digitales impulsó los esfuerzos criminales. Primero, surgió la Dark Web. Luego, servicios ocultos y seguros a través de Tor. Finalmente, las criptomonedas permitieron transacciones seguras.»

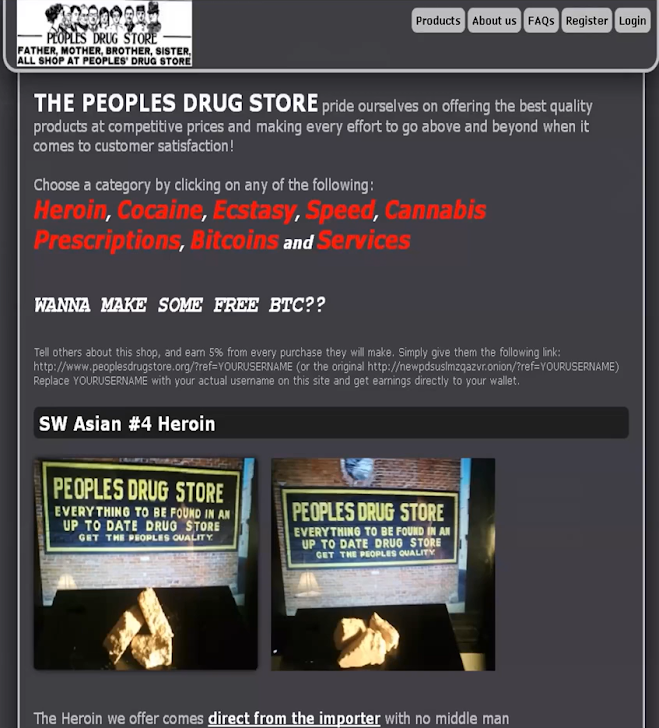

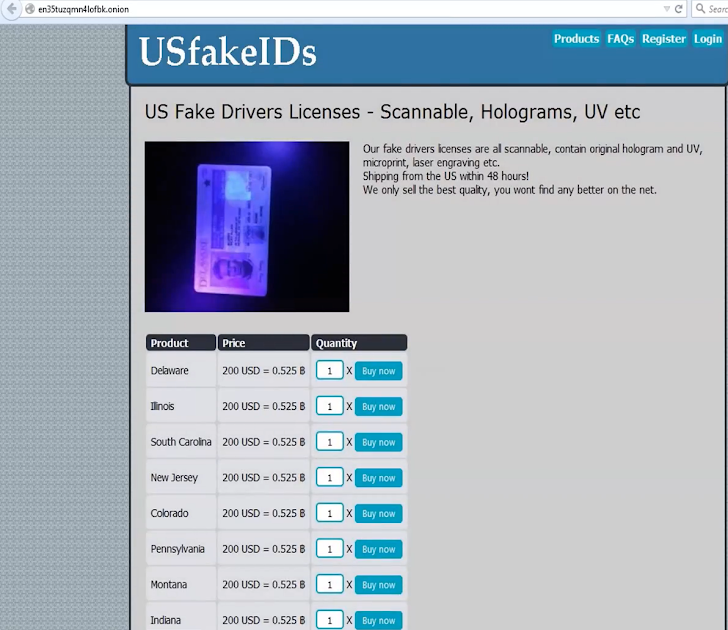

Aquí tienes algunos ejemplos de servicios que estaban disponibles en la dark web en el pasado. Hoy en día, muchos de estos han sido eliminados. En cambio, los criminales están migrando hacia la plataforma de mensajería Telegram, debido a sus características de privacidad y seguridad.

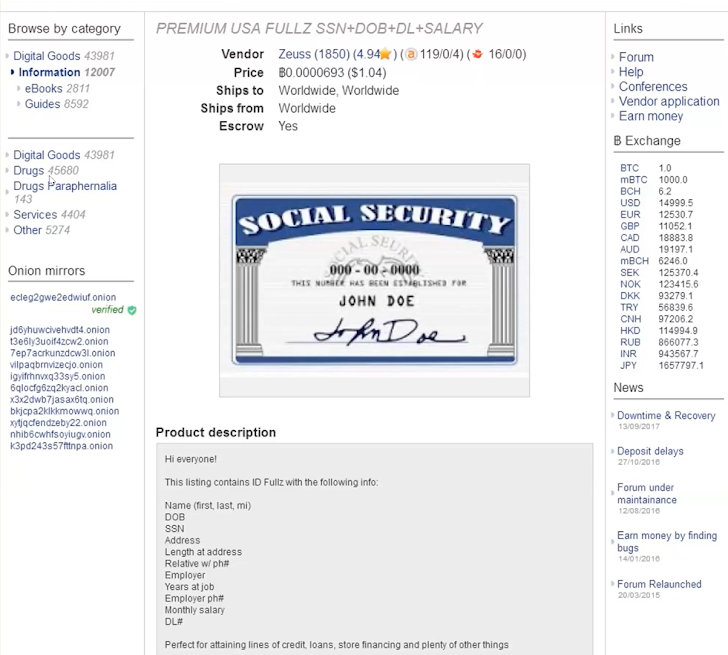

Ejemplo:

– Venta de drogas

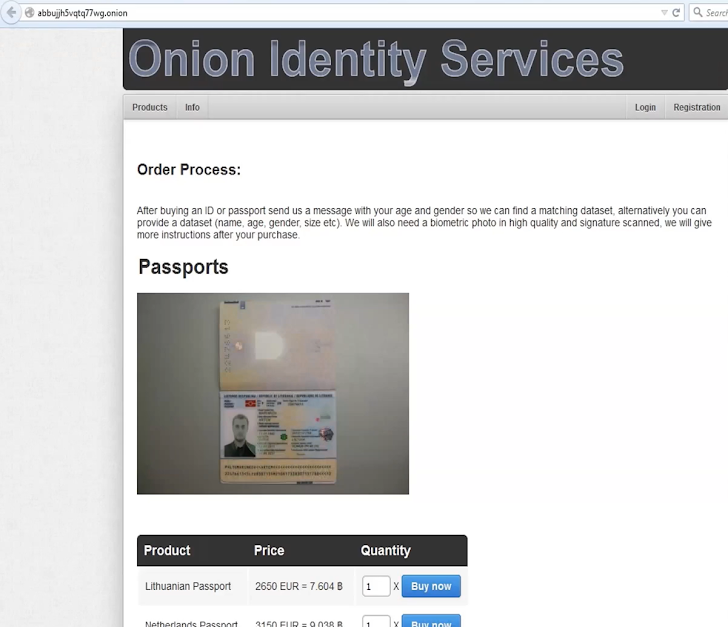

Servicios de identidades falsas:

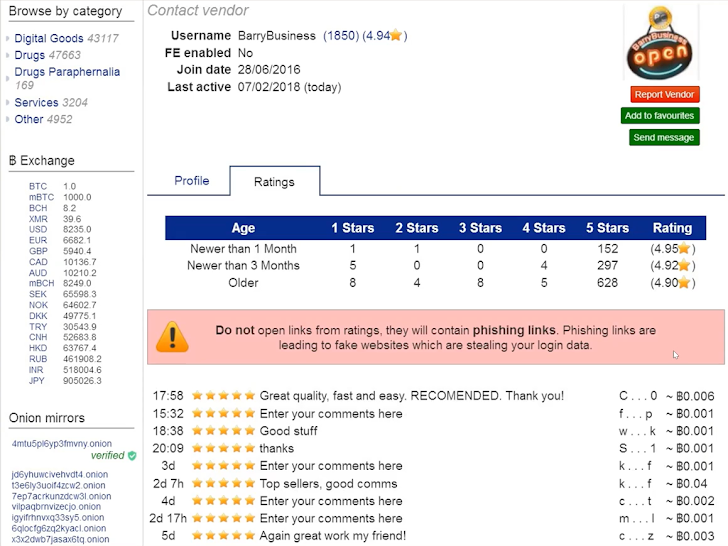

Mercado para búsqueda de vendedores, incluyendo advertencias sobre intentos de phishing:

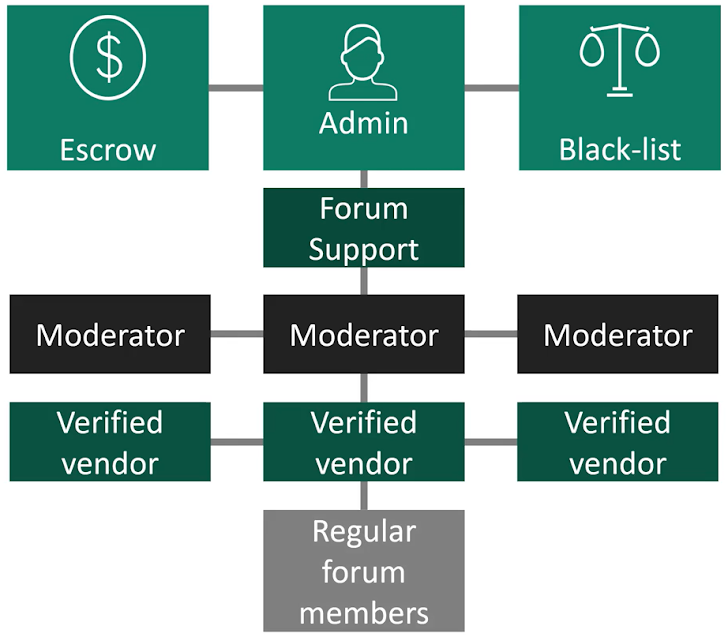

Los atacantes intentan explotar vulnerabilidades y hackear sistemas para obtener ganancias. Al igual que cualquier otro ecosistema comercial, utilizan foros en línea para comprar y vender servicios de hacking. Sin embargo, estos foros deben crear confianza entre sus miembros, a pesar de estar basados en actividades criminales.

Generalmente, estos foros están organizados de la siguiente manera:

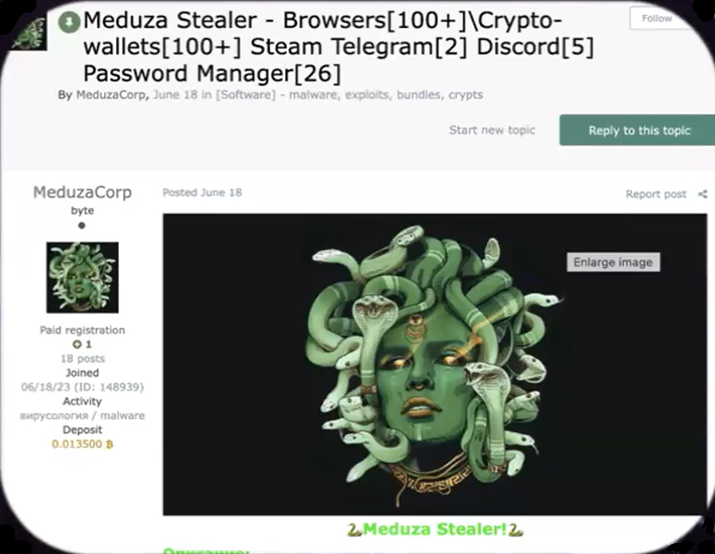

Vamos a ver cómo se representan las diferentes etapas del ataque en la Dark Web, a través de un ejemplo de malware utilizado para robar información con fines de ransomware:

Fases previas al incidente:

1. Recolección de Datos – Los actores de amenazas ejecutan campañas mundiales de malware infostealer y roban registros de credenciales comprometidas y huellas digitales de dispositivos.

2. Proveedores de Datos – Los actores de amenazas suministran datos a mercados de la Dark Web especializados en credenciales y huellas digitales de dispositivos obtenidas de computadoras infectadas con malware.

3. Suministro Fresco – Los registros se ponen a la venta en el mercado de la Dark Web. El precio de un registro típicamente oscila entre unos pocos dólares y $20.

Fases activas del incidente:

4. Compra – Un actor de amenazas especializado en acceso inicial a redes compra los registros e infiltra la red para aumentar el acceso. Muchas veces, la información comprada incluye no solo credenciales, sino también sesiones de cookies, huellas digitales de dispositivos y más. Esto permite imitar el comportamiento de la víctima para eludir mecanismos de seguridad como la autenticación multifactor (MFA), haciendo que los ataques sean más difíciles de detectar.

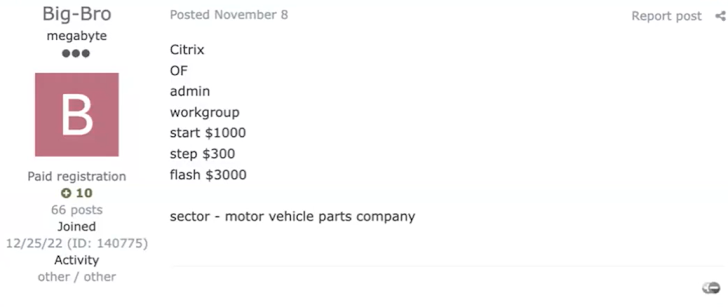

5. Subasta – El acceso se subasta en un foro de la Dark Web y es comprado por un grupo de amenazas experimentado.

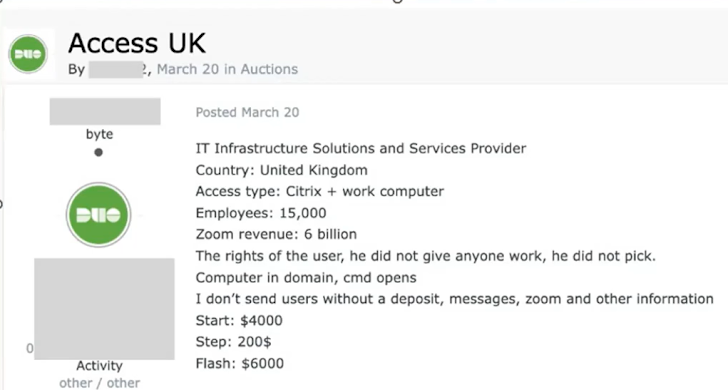

Etay Maor señala: «Las subastas pueden realizarse como competencia o como ‘Flash’, lo que significa que un actor de amenazas puede comprar inmediatamente sin competencia. Grupos de amenazas serios, especialmente si están respaldados por estados nacionales o son grandes bandas criminales, pueden utilizar esta opción para invertir en su negocio.»

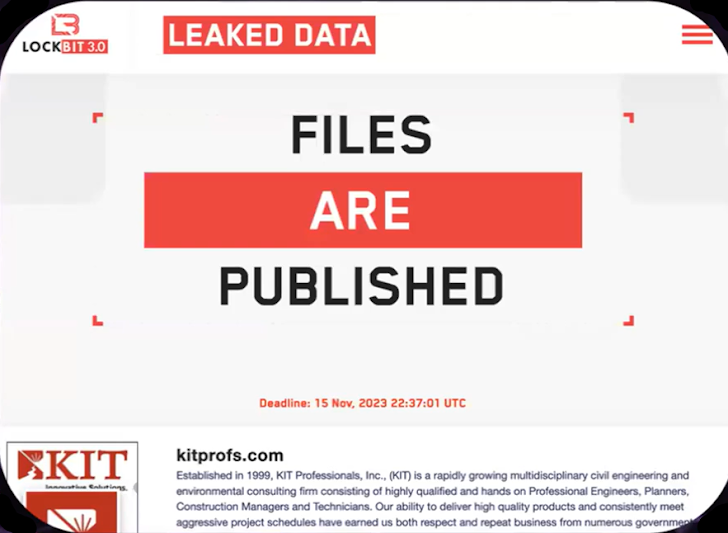

6. Extorsión – El grupo ejecuta el ataque colocando ransomware en la organización y extorsionándola.

Este camino destaca las diversas áreas de experiencia dentro del ecosistema criminal. Como resultado, un enfoque multicapa impulsado por la operacionalización de datos de amenazas puede alertar y posiblemente prevenir incidentes futuros.

Las soluciones automatizadas son indispensables para combatir el cibercrimen, pero para entender completamente este ámbito, también se requiere inteligencia humana (HUMINT). Estos son los oficiales de ciberdelincuencia, los actores de las agencias de aplicación de la ley que ingresan a los foros y actúan como actores comerciales. El compromiso es un arte y también debe ser un ART: Accionable, Confiable y Oportuno.

Veamos algunos ejemplos de los foros rastreados por los oficiales de ciberdelincuencia y cómo responden.

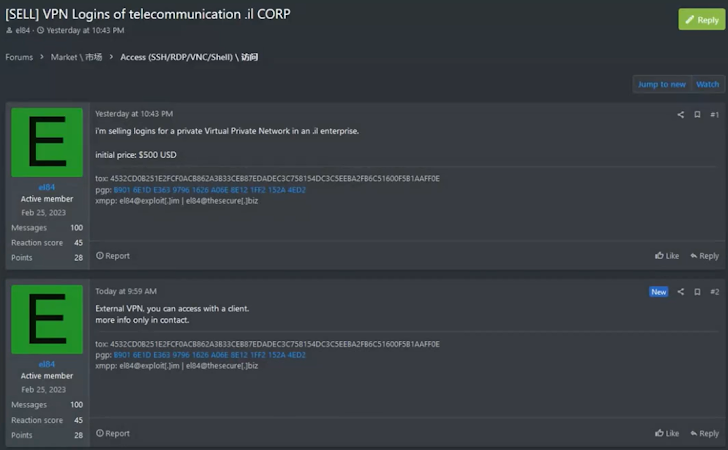

En este ejemplo, un atacante está vendiendo accesos VPN:

El oficial de ciberdelincuencia intentará interactuar y entender a qué VPN o cliente pertenece este acceso.

En otro ejemplo, un atacante está vendiendo acceso a Citrix de un proveedor de soluciones y servicios de infraestructura de TI en el Reino Unido.

Un oficial de ciberdelincuencia podría contactar como un posible comprador y solicitar muestras. Dado que el vendedor actúa desde un punto de vista económico y podría no estar en una buena situación financiera (proveniente de países ex-URSS), estarán dispuestos a enviar muestras para promover una venta.

The Dark Web funciona como un ecosistema económico, con compradores, vendedores, oferta y demanda. Por lo tanto, la protección efectiva contra ataques a redes requiere un enfoque multicapa para cada etapa del ataque, tanto antes del incidente como durante el incidente mismo. Este enfoque incluye el uso de herramientas automatizadas así como HUMINT, el arte de interactuar con ciberdelincuentes en línea para recopilar inteligencia imitando la forma en que operan.

Para ver más ejemplos fascinantes y escuchar más detalles sobre HUMINT y los foros de la Dark Web, mira toda la masterclass aquí.

Tags :

Comparte este artículo :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...