Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Se ha observado que el actor iraní conocido como MuddyWater ha estado utilizando una puerta trasera nunca antes vista como parte de una campaña de ataque reciente, alejándose de su táctica bien conocida de desplegar software legítimo de monitoreo y gestión remota (RMM) para mantener el acceso persistente.

Esto según los hallazgos independientes de las firmas de ciberseguridad Check Point y Sekoia, que han nombrado la cepa de malware como BugSleep y MuddyRot, respectivamente.

«En comparación con campañas anteriores, esta vez MuddyWater cambió su cadena de infección y no dependió de la herramienta legítima de monitoreo y gestión remota Atera (RMM) como validador,» dijo Sekoia en un informe compartido con The Hacker News. «En cambio, observamos que usaron un nuevo implante no documentado.»

Algunos elementos de la campaña fueron compartidos por la empresa israelí de ciberseguridad ClearSky el 9 de junio de 2024. Los objetivos incluyen países como Turquía, Azerbaiyán, Jordania, Arabia Saudita, Israel y Portugal.

MuddyWater (también conocido como Boggy Serpens, Mango Sandstorm y TA450) es un actor de amenazas patrocinado por el estado que se considera afiliado al Ministerio de Inteligencia y Seguridad de Irán (MOIS).

Los ciberataques realizados por el grupo han sido bastante consistentes, aprovechando señuelos de spear-phishing en correos electrónicos para entregar varias herramientas de monitoreo y gestión remota (RMM) como Atera Agent, RemoteUtilities, ScreenConnect, SimpleHelp y Syncro.

A principios de abril, HarfangLab dijo que notó un aumento en las campañas de MuddyWater que entregaban Atera Agent desde finales de octubre de 2023 a empresas en Israel, India, Argelia, Turquía, Italia y Egipto. Los sectores afectados incluyen aerolíneas, empresas de TI, telecomunicaciones, farmacéuticas, fabricación de automóviles, logística, viajes y turismo.

«MuddyWater da alta prioridad a obtener acceso a cuentas de correo electrónico empresariales como parte de sus campañas de ataque en curso», señaló en ese momento la empresa francesa de ciberseguridad.

«Estas cuentas comprometidas sirven como recursos valiosos, permitiendo al grupo mejorar la credibilidad y efectividad de sus esfuerzos de spear-phishing, establecer persistencia dentro de las organizaciones objetivo y evadir la detección al mezclarse con el tráfico legítimo de la red.»

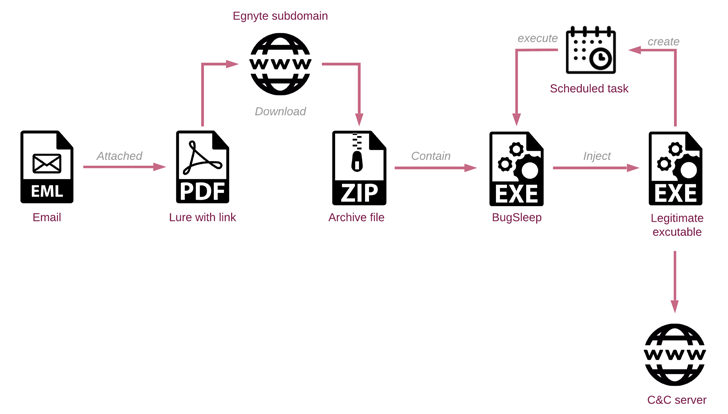

Las cadenas de ataque más recientes no son diferentes en el sentido de que se utilizan cuentas de correo electrónico comprometidas pertenecientes a empresas legítimas para enviar mensajes de spear-phishing que contienen un enlace directo o un archivo PDF que apunta a un subdominio de Egnyte, el cual ha sido previamente abusado por el actor de amenazas para propagar Atera Agent.

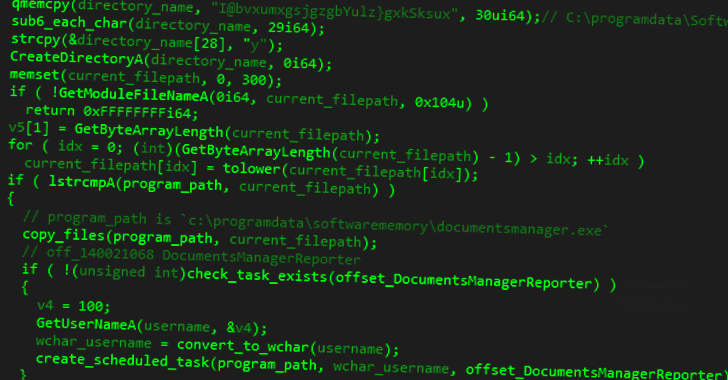

BugSleep, también conocido como MuddyRot, es un implante x64 desarrollado en C que cuenta con capacidades para descargar/subir archivos arbitrarios hacia/desde el host comprometido, lanzar un shell inverso y establecer persistencia. Las comunicaciones con un servidor de comando y control (C2) se realizan a través de un socket TCP sin procesar en el puerto 443.

«El primer mensaje que se envía al C2 es la huella digital del host víctima, que es la combinación del nombre del host y el nombre de usuario unidos por una barra,» dijo Sekoia. «Si la víctima recibe ‘-1,’ el programa se detiene, de lo contrario, el malware entra en un bucle infinito para esperar nuevas órdenes del C2.»

Actualmente no está claro por qué MuddyWater ha cambiado a utilizar un implante a medida, aunque se sospecha que el aumento en la monitorización de herramientas RMM por parte de los proveedores de seguridad puede haber influido.

«El aumento de la actividad de MuddyWater en el Medio Oriente, particularmente en Israel, destaca la naturaleza persistente de estos actores de amenazas, que continúan operando contra una amplia variedad de objetivos en la región,» dijo Check Point.

«Su uso constante de campañas de phishing, ahora incorporando una puerta trasera personalizada, BugSleep, marca un desarrollo notable en sus técnicas, tácticas y procedimientos (TTPs).»

Comparte este artículo :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...