Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

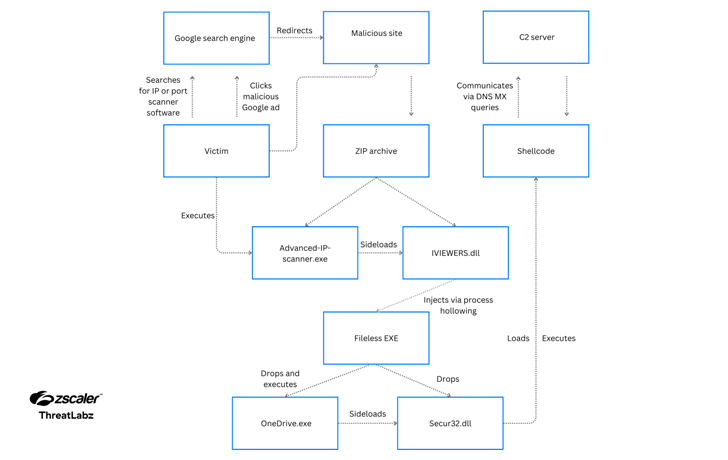

«Una nueva campaña de malvertising de Google está aprovechando un grupo de dominios que imitan un software legítimo de escáner de IP para distribuir una puerta trasera previamente desconocida llamada MadMxShell.

«El actor de amenazas registró múltiples dominios similares utilizando una técnica de typosquatting y aprovechó los anuncios de Google para impulsar estos dominios hacia la parte superior de los resultados de búsqueda del motor de búsqueda, dirigidos a palabras clave específicas de búsqueda, atrayendo así a las víctimas a visitar estos sitios», dijeron los investigadores de Zscaler ThreatLabz, Roy Tay y Sudeep Singh.

Se dice que se han registrado hasta 45 dominios entre noviembre de 2023 y marzo de 2024, con los sitios haciéndose pasar por software de escaneo de puertos y gestión de TI como Advanced IP Scanner, Angry IP Scanner, IP scanner PRTG y ManageEngine.

Si bien no es la primera vez que los actores de amenazas confían en técnicas de malvertising para servir malware a través de sitios similares, este desarrollo marca la primera vez que el vehículo de entrega se utiliza para propagar una puerta trasera de Windows sofisticada.»

Por lo tanto, los usuarios que buscan tales herramientas son dirigidos a sitios falsos que incluyen código JavaScript diseñado para descargar un archivo malicioso («Advanced-ip-scanner.zip») al hacer clic en el botón de descarga.

Dentro del archivo ZIP se encuentra un archivo DLL («IVIEWERS.dll») y un ejecutable («Advanced-ip-scanner.exe»), este último utiliza la carga lateral de DLL para cargar el DLL y activar la secuencia de infección.

El archivo DLL es responsable de inyectar el shellcode incrustado en el proceso «Advanced-ip-scanner.exe» mediante una técnica llamada proceso hueco, después de lo cual el archivo EXE inyectado desempaqueta dos archivos adicionales: OneDrive.exe y Secur32.dll.

OneDrive.exe, un binario firmado legítimo de Microsoft, luego se utiliza para cargar Secur32.dll y, finalmente, ejecutar la puerta trasera de shellcode, pero no antes de establecer persistencia en el host mediante una tarea programada y deshabilitar Microsoft Defender Antivirus.

La puerta trasera, así llamada por su uso de consultas DNS MX para control y comando (C2), está diseñada para recopilar información del sistema, ejecutar comandos a través de cmd.exe y realizar operaciones básicas de manipulación de archivos como lectura, escritura y eliminación de archivos.

Envía solicitudes al servidor C2 («litterbolo[.]com») codificando los datos en el subdominio(s) del Nombre de Dominio Completo (FQDN) en un paquete de consulta de intercambio de correo (MX) de DNS y recibe comandos codificados dentro del paquete de respuesta.

«La puerta trasera utiliza técnicas como múltiples etapas de carga lateral de DLL y túneles DNS para la comunicación de control y comando (C2) como un medio para evadir las soluciones de seguridad de endpoints y redes, respectivamente», dijeron Tay y Singh.

«Además, la puerta trasera utiliza técnicas evasivas como el anti-volcado para evitar el análisis de memoria y obstaculizar las soluciones de seguridad forense».

Actualmente no hay indicaciones sobre el origen de los operadores de malware ni cuáles son sus intenciones, pero Zscaler dijo que identificó dos cuentas creadas por ellos en foros criminales underground como blackhatworld[.]com y social-eng[.]ru utilizando la dirección de correo electrónico wh8842480@gmail[.]com, que también se usó para registrar un dominio que imita a Advanced IP Scanner.

Específicamente, se ha encontrado que el actor de amenazas participa en publicaciones que ofrecen formas de configurar cuentas ilimitadas de Google AdSense desde junio de 2023, lo que indica un interés en lanzar su propia campaña de malvertising duradera.

«Las cuentas de umbral de Google Ads y las técnicas para abusar de ellas a menudo se negocian en foros BlackHat», dijeron los investigadores. «Muchas veces ofrecen una forma para que el actor de amenazas agregue la mayor cantidad posible de créditos para ejecutar campañas de Google Ads».

«Esto permite a los actores de amenazas ejecutar campañas sin pagar hasta alcanzar el límite de umbral. Un límite de umbral razonablemente alto permite al actor de amenazas ejecutar la campaña publicitaria durante un período de tiempo significativo».

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...