Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

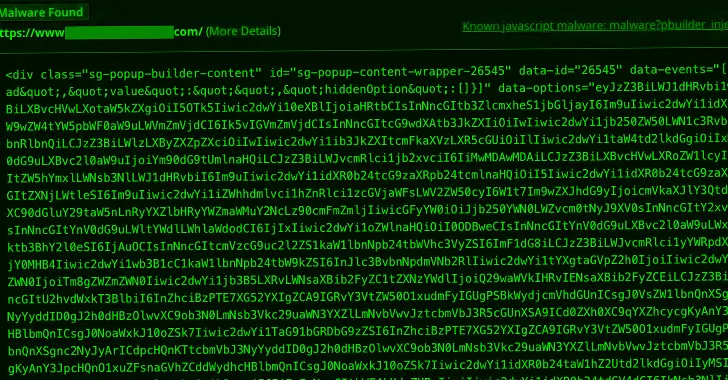

Una nueva campaña de malware está aprovechando una vulnerabilidad de alta gravedad en el plugin Popup Builder para WordPress para inyectar código JavaScript malicioso.

Según Sucuri, la campaña ha infectado más de 3,900 sitios en las últimas tres semanas.

«Estos ataques son orquestados desde dominios con menos de un mes de antigüedad, con registros que datan del 12 de febrero de 2024», dijo la investigadora de seguridad Puja Srivastava en un informe fechado el 7 de marzo.

Las secuencias de infección implican la explotación de CVE-2023-6000, una vulnerabilidad de seguridad en Popup Builder que podría ser explotada para crear usuarios administradores falsos e instalar plugins arbitrarios.

La falla fue explotada como parte de una campaña Balada Injector a principios de enero pasado, comprometiendo no menos de 7,000 sitios.

El último conjunto de ataques conduce a la inyección de código malicioso, que viene en dos variantes diferentes y está diseñado para redirigir a los visitantes del sitio a otros sitios como páginas de phishing y estafas.

Se recomienda a los propietarios de sitios de WordPress que mantengan sus plugins actualizados y escaneen sus sitios en busca de cualquier código o usuarios sospechosos, y realicen la limpieza adecuada.

«Esta nueva campaña de malware sirve como un recordatorio vívido de los riesgos de no mantener actualizado y parcheado el software de su sitio web», dijo Srivastava.

Este desarrollo se produce cuando la firma de seguridad de WordPress, Wordfence, reveló un error de alta gravedad en otro plugin conocido como Ultimate Member que puede ser utilizado para inyectar scripts web maliciosos.

La falla de scripting entre sitios (XSS), rastreada como CVE-2024-2123 (puntuación CVSS: 7.2), afecta a todas las versiones del plugin, incluidas y anteriores a la 2.8.3. Ha sido parcheada en la versión 2.8.4, lanzada el 6 de marzo de 2024.

La falla se debe a una sanitización de entrada y salida insuficiente, lo que permite a los atacantes no autenticados inyectar scripts web arbitrarios en páginas que se ejecutarán cada vez que un usuario las visite.

«En combinación con el hecho de que la vulnerabilidad puede ser explotada por atacantes sin privilegios en un sitio vulnerable, esto significa que hay una alta probabilidad de que los atacantes no autenticados puedan obtener acceso de usuario administrativo en sitios que ejecuten la versión vulnerable del plugin cuando se explota con éxito», dijo Wordfence.

Vale la pena señalar que los encargados del mantenimiento del plugin abordaron una falla similar (CVE-2024-1071, puntuación CVSS: 9.8) en la versión 2.8.3 lanzada el 19 de febrero.

También sigue el descubrimiento de una vulnerabilidad de carga de archivos arbitrarios en el tema de WordPress Avada (CVE-2024-1468, puntuación CVSS: 8.8) que posiblemente podría ejecutar código malicioso de forma remota. Se ha resuelto en la versión 7.11.5.

«Esto hace posible que los atacantes autenticados, con acceso de nivel de contribuidor o superior, carguen archivos arbitrarios en el servidor del sitio afectado, lo que puede hacer posible la ejecución remota de código», dijo Wordfence.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...