Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los instaladores falsos de Adobe Acrobat Reader están siendo utilizados para distribuir un nuevo malware multifuncional llamado Byakugan.

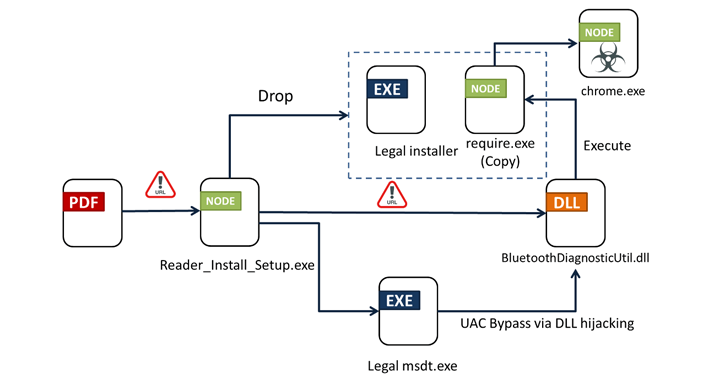

El punto de partida del ataque es un archivo PDF escrito en portugués que, al abrirse, muestra una imagen borrosa y pide a la víctima que haga clic en un enlace para descargar la aplicación Reader y ver el contenido.

Según Fortinet FortiGuard Labs, al hacer clic en el URL se procede a la entrega de un instalador («Reader_Install_Setup.exe») que activa la secuencia de infección. Los detalles de la campaña fueron revelados por primera vez por el Centro de Inteligencia de Seguridad AhnLab (ASEC) el mes pasado.

La cadena de ataque utiliza técnicas como el secuestro de DLL y el bypass del Control de Acceso de Usuario (UAC) de Windows para cargar un archivo de biblioteca de vínculos dinámicos (DLL) malicioso llamado «BluetoothDiagnosticUtil.dll», que a su vez carga la carga útil final. También despliega un instalador legítimo para un lector de PDF como Wondershare PDFelement.

El binario está equipado para recopilar y exfiltrar metadatos del sistema a un servidor de control y comando (C2) y dejar caer el módulo principal («chrome.exe») desde un servidor diferente que también actúa como su C2 para recibir archivos y comandos.

«Byakugan es un malware basado en node.js empaquetado en su ejecutable por pkg», dijo el investigador de seguridad Pei Han Liao. «Además del script principal, hay varias bibliotecas correspondientes a características».

Esto incluye establecer persistencia, monitorear el escritorio de la víctima usando OBS Studio, capturar capturas de pantalla, descargar mineros de criptomonedas, registrar pulsaciones de teclas, enumerar y subir archivos, y obtener datos almacenados en navegadores web.

«Existe una tendencia creciente a utilizar componentes limpios y maliciosos en el malware, y Byakugan no es una excepción», dijo Fortinet. «Este enfoque aumenta la cantidad de ruido generado durante el análisis, lo que dificulta las detecciones precisas».

La revelación se produce cuando ASEC reveló una nueva campaña que propaga el roba información Rhadamanthys bajo la apariencia de un instalador para software de grupo.

«El actor de amenazas creó un sitio web falso para parecerse al sitio web original y expuso el sitio a los usuarios utilizando la función de anuncios en los motores de búsqueda», dijo la empresa de ciberseguridad surcoreana. «El malware en distribución utiliza la técnica de llamada al sistema indirecta para ocultarse de los ojos de las soluciones de seguridad».

También sigue a un descubrimiento de que una versión manipulada de Notepad++ está siendo utilizada por actores de amenazas no identificados para propagar el malware WikiLoader (también conocido como WailingCrab).

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...