Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Un backdoor previamente no documentado llamado Kapeka, que se describe como «flexible», ha sido observado «esporádicamente» en ataques cibernéticos dirigidos a Europa del Este, incluyendo Estonia y Ucrania, desde al menos mediados de 2022.

Los hallazgos provienen de la firma finlandesa de ciberseguridad WithSecure, que atribuyó el malware al grupo de amenazas persistente avanzada (APT) vinculado a Rusia conocido como Sandworm (también conocido como APT44 o Seashell Blizzard). Microsoft está rastreando el mismo malware bajo el nombre de KnuckleTouch.

«El malware […] es un backdoor flexible con todas las funcionalidades necesarias para servir como un kit de herramientas en una etapa inicial para sus operadores, y también para proporcionar acceso a largo plazo al entorno de la víctima», dijo el investigador de seguridad Mohammad Kazem Hassan Nejad.

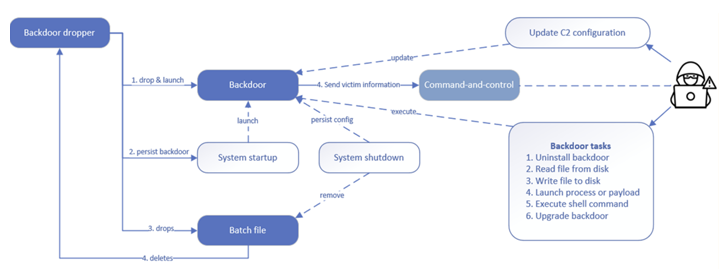

Kapeka viene equipado con un dropper que está diseñado para lanzar y ejecutar un componente de backdoor en el host infectado, después de lo cual se elimina a sí mismo. El dropper también es responsable de establecer la persistencia para el backdoor ya sea como una tarea programada o en el registro de inicio automático, dependiendo de si el proceso tiene privilegios de sistema.

En su propio aviso publicado en febrero de 2024, Microsoft describió a Kapeka como involucrado en múltiples campañas de distribución de ransomware y que puede ser utilizado para llevar a cabo una variedad de funciones, como robar credenciales y otros datos, llevar a cabo ataques destructivos y otorgar a los actores de amenazas acceso remoto al dispositivo.

El backdoor es una DLL de Windows escrita en C++ y cuenta con una configuración de comando y control (C2) incrustada que se utiliza para establecer contacto con un servidor controlado por los actores y contiene información sobre la frecuencia con la que se debe sondear el servidor para recuperar comandos.

Además de hacerse pasar por un complemento de Microsoft Word para que parezca genuino, la DLL del backdoor recopila información sobre el host comprometido e implementa el multihilo para obtener instrucciones entrantes, procesarlas y exfiltrar los resultados de la ejecución al servidor C2.

«El backdoor utiliza la interfaz COM WinHttp 5.1 (winhttpcom.dll) para implementar su componente de comunicación en red», explicó Nejad. «El backdoor se comunica con su C2 para sondear tareas y enviar información identificada y resultados de tareas. El backdoor utiliza JSON para enviar y recibir información desde su C2».

El implante también es capaz de actualizar su configuración C2 sobre la marcha al recibir una nueva versión del servidor C2 durante el sondeo. Algunas de las principales características del backdoor le permiten leer y escribir archivos desde y hacia el disco, lanzar cargas útiles, ejecutar comandos de shell e incluso actualizarse y desinstalarse a sí mismo.

El método exacto a través del cual se propaga el malware actualmente es desconocido. Sin embargo, Microsoft señaló que el dropper se recupera de sitios web comprometidos utilizando la utilidad certutil, subrayando el uso de un binario legítimo de «living-off-the-land» (LOLBin) para orquestar el ataque.

Las conexiones de Kapeka con Sandworm se dan por superposiciones conceptuales y de configuración con familias previamente reveladas como GreyEnergy, un probable sucesor del kit de herramientas BlackEnergy, y Prestige.

«Es probable que Kapeka haya sido utilizado en intrusiones que llevaron a la implementación del ransomware Prestige a finales de 2022», dijo WithSecure. «Es probable que Kapeka sea un sucesor de GreyEnergy, que a su vez probablemente fue un reemplazo de BlackEnergy en el arsenal de Sandworm».

«La victimología del backdoor, avistamientos poco frecuentes, y el nivel de sigilo y sofisticación indican actividad a nivel de APT, muy probablemente de origen ruso».

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...