Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

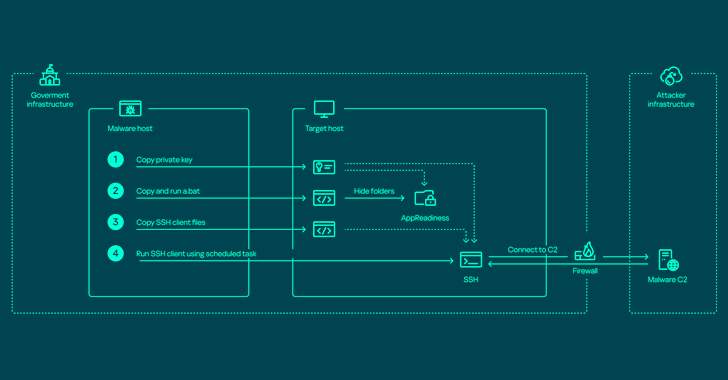

El actor de amenazas conocido como ToddyCat ha sido observado utilizando una amplia gama de herramientas para mantener acceso a entornos comprometidos y robar datos valiosos.

La firma rusa de ciberseguridad Kaspersky caracterizó al adversario como dependiente de varios programas para recolectar datos a escala industrial principalmente de organizaciones gubernamentales, algunas de ellas relacionadas con la defensa, ubicadas en la región de Asia-Pacífico.

«Para recolectar grandes volúmenes de datos de muchos hosts, los atacantes necesitan automatizar el proceso de recolección de datos tanto como sea posible y proporcionar varios medios alternativos para acceder y monitorear continuamente los sistemas que atacan», dijeron los investigadores de seguridad Andrey Gunkin, Alexander Fedotov y Natalya Shornikova.

ToddyCat fue documentado por primera vez por la compañía en junio de 2022 en relación con una serie de ciberataques dirigidos a entidades gubernamentales y militares en Europa y Asia desde al menos diciembre de 2020. Estas intrusiones aprovecharon una puerta trasera pasiva llamada Samurai que permite acceso remoto al host comprometido.

Un examen más detenido del modus operandi del actor de amenazas ha descubierto desde entonces herramientas adicionales de exfiltración de datos como LoFiSe y Pcexter para recopilar datos y cargar archivos de archivo en Microsoft OneDrive.

El último conjunto de programas implica una combinación de software de recopilación de datos de túneles, que se utilizan después de que el atacante ya ha obtenido acceso a cuentas de usuario privilegiadas en el sistema infectado. Esto incluye:

Mantener múltiples conexiones simultáneas desde los puntos finales infectados a la infraestructura controlada por el actor utilizando diferentes herramientas se considera un mecanismo de respaldo y una forma de mantener el acceso en casos donde uno de los túneles es descubierto y desactivado.

«Los atacantes están utilizando activamente técnicas para eludir las defensas en un intento de ocultar su presencia en el sistema», dijo Kaspersky.

«Para proteger la infraestructura de la organización, recomendamos agregar a la lista de bloqueo del firewall los recursos y direcciones IP de los servicios en la nube que proporcionan túneles de tráfico. Además, se debe requerir a los usuarios que eviten almacenar contraseñas en sus navegadores, ya que esto ayuda a los atacantes a acceder a información sensible».

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...