Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los investigadores de ciberseguridad han descubierto un malware previamente no documentado dirigido a dispositivos Android que utiliza sitios de WordPress comprometidos como retransmisores para sus servidores de comando y control (C2) reales para evadir la detección.

El malware, codificado como Wpeeper, es un binario ELF que utiliza el protocolo HTTPS para asegurar sus comunicaciones C2.

«Wpeeper es un troyano de puerta trasera típico para sistemas Android, con funciones como la recopilación de información sensible del dispositivo, la gestión de archivos y directorios, la carga y descarga, y la ejecución de comandos», dijeron los investigadores del equipo QiAnXin XLab.

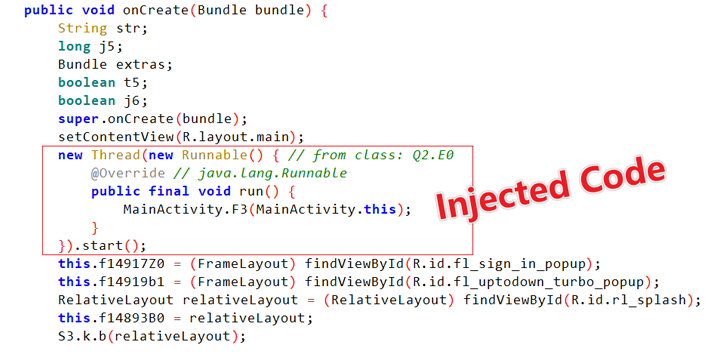

El binario ELF está incrustado dentro de una aplicación repaquetada que pretende ser la aplicación de la tienda de aplicaciones UPtodown para Android (nombre del paquete «com.uptodown»), con el archivo APK actuando como un vehículo de entrega para la puerta trasera de una manera que evita la detección.

La firma china de ciberseguridad dijo que descubrió el malware después de detectar un artefacto de Wpeeper con cero detecciones en la plataforma VirusTotal el 18 de abril de 2024. Se dice que la campaña llegó a un abrupto fin cuatro días después.

El uso de la aplicación Uptodown App Store para la campaña indica un intento de hacer pasar una tienda de aplicaciones de terceros legítima y engañar a usuarios desprevenidos para que la instalen. Según estadísticas en Android-apk.org, la versión troyanizada de la aplicación (5.92) ha sido descargada 2,609 veces hasta la fecha.

Wpeeper se basa en una arquitectura de C2 de varios niveles que utiliza sitios de WordPress infectados como intermediarios para oscurecer sus verdaderos servidores de C2. Se han identificado hasta 45 servidores de C2 como parte de la infraestructura, nueve de los cuales están codificados en los ejemplos y se utilizan para actualizar la lista de C2 sobre la marcha.

«Estos [servidores codificados] no son C2 sino redireccionadores de C2: su función es reenviar las solicitudes del bot al C2 real, con el objetivo de proteger el C2 real de la detección», dijeron los investigadores.

Esto también ha planteado la posibilidad de que algunos de los servidores codificados estén directamente bajo su control, ya que existe el riesgo de perder acceso a la botnet si los administradores de los sitios de WordPress se enteran de la compromiso y toman medidas para corregirlo.

Los comandos recuperados del servidor C2 permiten que el malware recopile información del dispositivo y archivos, lista de aplicaciones instaladas, actualice el servidor C2, descargue y ejecute cargas adicionales desde el servidor C2 o una URL arbitraria, y se autodestruya.

Los objetivos exactos y la escala de la campaña son desconocidos en la actualidad, aunque se sospecha que el método astuto puede haber sido utilizado para aumentar el número de instalaciones y luego revelar las capacidades del malware.

Para mitigar los riesgos planteados por este tipo de malware, siempre se recomienda instalar aplicaciones solo desde fuentes confiables y examinar las reseñas y permisos de las aplicaciones antes de descargarlas.

Un portavoz de Google compartió la siguiente declaración después de la publicación de la noticia:

Según nuestras detecciones actuales, no se han encontrado aplicaciones que contengan este malware en Google Play. Los usuarios de Android están protegidos automáticamente contra las versiones conocidas de este malware por Google Play Protect, que está activado por defecto en dispositivos Android con Google Play Services. Google Play Protect puede advertir a los usuarios o bloquear aplicaciones que se sabe que muestran comportamiento malicioso, incluso cuando esas aplicaciones provienen de fuentes externas a Play.

Tags :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...