Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

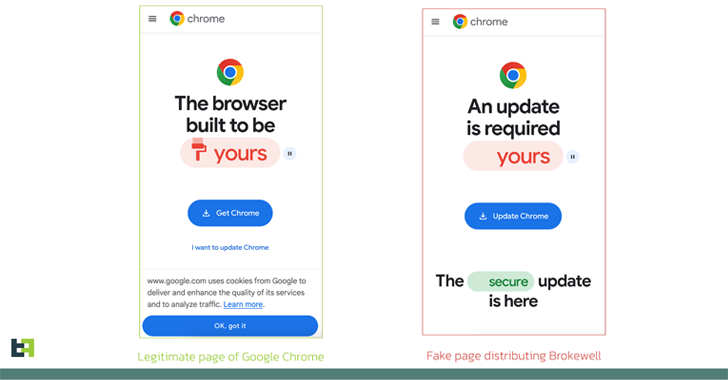

Las actualizaciones falsas del navegador están siendo utilizadas para propagar un malware para Android previamente no documentado llamado Brokewell.

«Brokewell es un típico malware bancario moderno equipado con capacidades tanto de robo de datos como de control remoto integradas en el malware», dijo la firma de seguridad holandesa ThreatFabric en un análisis publicado el jueves.

Se dice que el malware está en desarrollo activo, añadiendo nuevos comandos para capturar eventos táctiles, información textual mostrada en pantalla y las aplicaciones que lanza una víctima.

La lista de aplicaciones Brokewell que se hacen pasar por Google Chrome, ID Austria y Klarna es la siguiente:

Al igual que otras familias recientes de malware para Android de este tipo, Brokewell es capaz de eludir las restricciones impuestas por Google que impiden que las aplicaciones cargadas lateralmente soliciten permisos de servicio de accesibilidad.

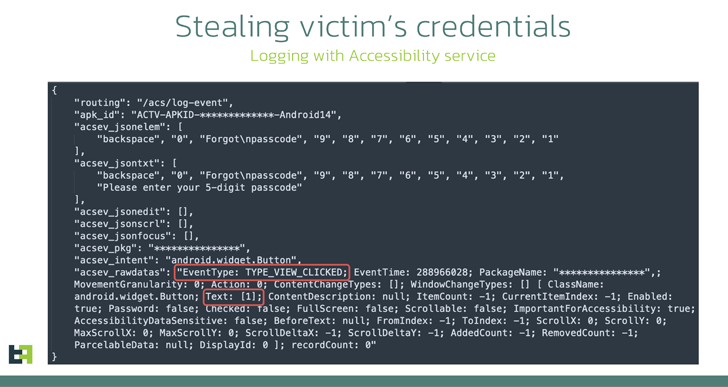

El troyano bancario, una vez instalado y lanzado por primera vez, solicita a la víctima que otorgue permisos al servicio de accesibilidad, que posteriormente utiliza para otorgar automáticamente otros permisos y llevar a cabo diversas actividades maliciosas.

Esto incluye mostrar pantallas superpuestas sobre aplicaciones específicas para robar credenciales de usuario. También puede robar cookies mediante el lanzamiento de un WebView y la carga del sitio web legítimo, tras lo cual las cookies de sesión son interceptadas y transmitidas a un servidor controlado por el actor.

Algunas de las otras características de Brokewell incluyen la capacidad de grabar audio, tomar capturas de pantalla, recuperar registros de llamadas, acceder a la ubicación del dispositivo, listar aplicaciones instaladas, registrar cada evento que ocurre en el dispositivo, enviar mensajes SMS, realizar llamadas telefónicas, instalar y desinstalar aplicaciones, e incluso desactivar el servicio de accesibilidad.

Los actores de amenazas también pueden aprovechar la funcionalidad de control remoto del malware para ver lo que se muestra en la pantalla en tiempo real, así como interactuar con el dispositivo a través de clics, deslizamientos y toques.

Se dice que Brokewell es obra de un desarrollador que se hace llamar «Baron Samedit Marais» y gestiona el proyecto «Brokewell Cyber Labs», que también incluye un cargador de Android alojado públicamente en Gitea.

El cargador está diseñado para actuar como un dropper que evade las restricciones de permisos de accesibilidad en las versiones de Android 13, 14 y 15 utilizando una técnica previamente adoptada por ofertas de droppers como servicio (DaaS) como SecuriDropper y desplegar el implante del troyano.

Por defecto, las aplicaciones del cargador generadas a través de este proceso tienen el nombre del paquete «com.brkwl.apkstore», aunque esto puede configurarse por el usuario proporcionando un nombre específico o habilitando el generador de nombres de paquete aleatorio.

La disponibilidad gratuita del cargador significa que podría ser adoptado por otros actores de amenazas que busquen evitar las protecciones de seguridad de Android.

«En segundo lugar, las ofertas existentes de ‘Dropper-as-a-Service’ que actualmente proporcionan esta capacidad como una característica distintiva probablemente cerrarán sus servicios o intentarán reorganizarse», dijo ThreatFabric.

«Esto reduce aún más la barrera de entrada para los ciberdelincuentes que buscan distribuir malware móvil en dispositivos modernos, facilitando que más actores entren en el campo».

Un portavoz de Google compartió la siguiente declaración con WM Tech:

«Los usuarios de Android están automáticamente protegidos contra las versiones conocidas de este malware mediante Google Play Protect, que está activado de forma predeterminada en los dispositivos Android con Google Play Services. Google Play Protect puede advertir a los usuarios o bloquear aplicaciones conocidas por mostrar comportamiento malicioso, incluso cuando esas aplicaciones provienen de fuentes fuera de Play Store.»

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...