Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

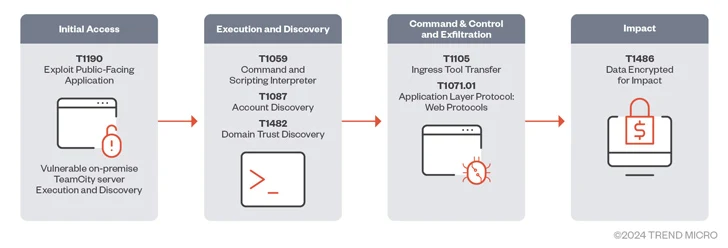

Varios actores de amenazas están aprovechando las recientemente reveladas vulnerabilidades de seguridad en el software JetBrains TeamCity para desplegar ransomware, mineros de criptomonedas, balizas Cobalt Strike y un troyano de acceso remoto basado en Golang llamado Spark RAT.

Los ataques implican la explotación de CVE-2024-27198 (puntuación CVSS: 9.8) que permite a un adversario eludir las medidas de autenticación y obtener control administrativo sobre los servidores afectados.

«Los atacantes luego pueden instalar malware que puede comunicarse con su servidor de comando y control (C&C) y realizar comandos adicionales, como desplegar balizas Cobalt Strike y troyanos de acceso remoto (RATs)», dijo Trend Micro en un nuevo informe.

«El ransomware luego puede ser instalado como una carga final para cifrar archivos y exigir pagos de rescate a las víctimas.»

Tras la divulgación pública de la falla a principios de este mes, ha sido utilizado como arma por actores de amenazas asociados con las familias de ransomware BianLian y Jasmin, así como para distribuir el minero de criptomonedas XMRig y Spark RAT.

Se recomienda a las organizaciones que dependen de TeamCity para sus procesos de CI/CD que actualicen su software lo antes posible para protegerse contra posibles amenazas.

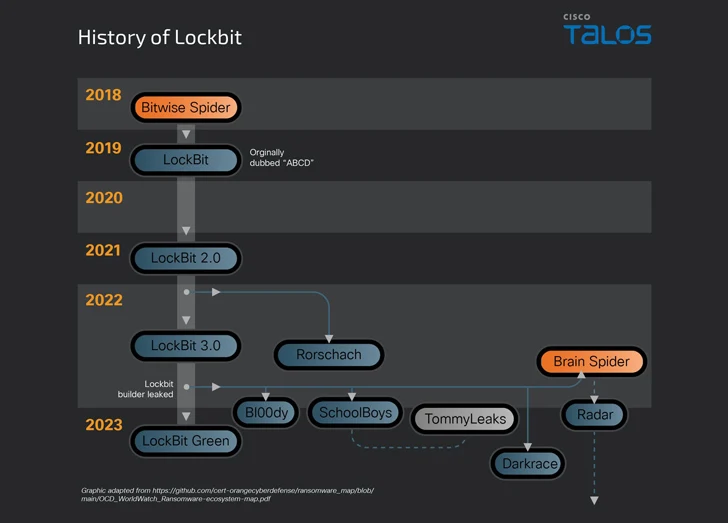

Este desarrollo se produce mientras que el ransomware continúa siendo tanto formidable como rentable, con nuevas cepas como DoNex, Evil Ant, Lighter, RA World y WinDestroyer surgiendo en la naturaleza, incluso mientras que notorios grupos de cibercriminales como LockBit siguen aceptando afiliados en su programa a pesar de las acciones de aplicación de la ley en su contra.

WinDestroyer, en particular, destaca por su capacidad para cifrar archivos y dejar los sistemas objetivo inutilizables sin medios para recuperar los datos, lo que plantea la posibilidad de que los actores de amenazas detrás de él estén motivados geopolíticamente.

«Uno de los principales problemas al abordar el crimen de ransomware es la naturaleza del programa de afiliados, con actores que a menudo trabajan para múltiples equipos de RaaS al mismo tiempo», dijo Cisco Talos. «Se necesitarán esfuerzos persistentes y estratégicos para dañar significativamente las operaciones de RaaS y debilitar el poder regenerativo de estas bandas».

Los datos compartidos por el Centro de Quejas por Delitos en Internet (IC3) del Buró Federal de Investigaciones de EE. UU. (FBI) muestran que se reportaron 2.825 infecciones de ransomware en 2023, causando pérdidas ajustadas de más de $59.6 millones. De estos, 1.193 provinieron de organizaciones pertenecientes a un sector de infraestructura crítica.

Las cinco principales variantes de ransomware que impactan la infraestructura crítica en los Estados Unidos incluyen LockBit, BlackCat (también conocido como ALPHV o Noberus), Akira, Royal y Black Basta.

Además de ofrecer una parte más grande de las ganancias para atraer afiliados, el panorama está presenciando una mayor colaboración entre diferentes grupos de ransomware que comparten sus herramientas maliciosas entre sí.

Estas asociaciones también se manifiestan en forma de grupos fantasma, en los cuales una operación de ransomware subcontrata sus habilidades a otra, como se ha visto en el caso de Zeon, LockBit y Akira.

Según un informe publicado la semana pasada por Symantec, propiedad de Broadcom, «la actividad de ransomware sigue en tendencia al alza a pesar de que el número de ataques reclamados por actores de ransomware disminuyó ligeramente más del 20% en el cuarto trimestre de 2023».

Según estadísticas publicadas por NCC Group, el número total de casos de ransomware en febrero de 2024 aumentó un 46% desde enero, pasando de 285 a 416, liderado por LockBit (33%), Hunters (10%), BlackCat (9%), Qilin (9%), BianLian (8%), Play (7%) y 8Base (7%).

«La reciente actividad de aplicación de la ley tiene el potencial de polarizar el panorama del ransomware, creando conglomerados de operadores más pequeños de RaaS que son altamente activos y más difíciles de detectar debido a su agilidad en los foros y mercados clandestinos», dijo Matt Hull, jefe global de inteligencia de amenazas en NCC Group.

«Parece que la atención centrada en los ransomware de ‘marca’ más grandes, como LockBit y Cl0p, está llevando a que las nuevas y pequeñas asociaciones genéricas de RaaS se conviertan en la norma. Como resultado, la detección y atribución podrían volverse más difíciles, y los afiliados pueden cambiar fácilmente de proveedores debido a los bajos umbrales de entrada y la mínima participación monetaria».

De hecho, los recién llegados más pequeños de RaaS, como Cloak, Medusa y RansomHub, están capitalizando las operaciones policiales de alto perfil para llenar el vacío y reclutar afiliados a través de anuncios en foros de la web oscura como UFO Labs y RAMP.

«Los grupos de ransomware, incluidos los grupos de RaaS, más frecuentemente cambian de marca o se dividen como un medio para continuar operaciones ante el escrutinio de la aplicación de la ley», dijo GuidePoint Security. «Los afiliados, en comparación, enfrentan un mercado de grupos de RaaS competidores con un pool de talentos limitado de afiliados del cual extraer».

«Los recientes aumentos en los anuncios de afiliados pueden indicar limitaciones continuas en los recursos humanos disponibles, una creciente desconfianza en grupos de RaaS particulares o el modelo operativo de RaaS, o grupos afectados que no tienen la intención de continuar operaciones».

Esto también se ha complementado con los actores de amenazas encontrando nuevas formas de infectar a las víctimas, principalmente aprovechando vulnerabilidades en aplicaciones de cara al público y evitando la detección, así como perfeccionando sus tácticas al confiar cada vez más en software legítimo y técnicas de living-off-the-land (LotL).

También son populares entre los atacantes de ransomware utilidades como TrueSightKiller, GhostDriver y Terminator, que aprovechan la técnica Bring Your Own Vulnerable Driver (BYOVD) para deshabilitar el software de seguridad.

«Los ataques BYOVD son atractivos para los actores de amenazas, ya que pueden proporcionar un medio para deshabilitar las soluciones AV y EDR a nivel de kernel«, dijeron los investigadores de Sophos Andreas Klopsch y Matt Wixey en un informe este mes. «La gran cantidad de controladores vulnerables conocidos significa que los atacantes tienen una gran cantidad de opciones para elegir».

Otros software de evasión de defensas utilizados por LockBit, Mimic, Phobos Royal y Ryuk para deshabilitar productos de seguridad son Defender Control, Process Hacker y GMER.

«Debido a que estas herramientas pueden ser utilizadas por usuarios ordinarios para fines legítimos, hay límites para detectar y bloquearlas solo con productos antimalware», dijo el Centro de Inteligencia de Seguridad de AhnLab (ASEC).

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...