Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los activistas de derechos humanos en Marruecos y la región del Sáhara Occidental son el objetivo de un nuevo actor de amenazas que aprovecha ataques de phishing para engañar a las víctimas y hacer que instalen aplicaciones falsas de Android, así como para servir páginas de recopilación de credenciales para usuarios de Windows.

Cisco Talos está rastreando el grupo de actividad bajo el nombre de Starry Addax, describiéndolo como un atacante que principalmente se enfoca en activistas asociados con la República Árabe Saharaui Democrática (RASD).

La infraestructura de Starry Addax, que incluye los sitios ondroid[.]site y ondroid[.]store, está diseñada para atacar tanto a usuarios de Android como de Windows, siendo este último caso el que implica sitios web falsos que se hacen pasar por páginas de inicio de sesión de sitios de redes sociales populares.

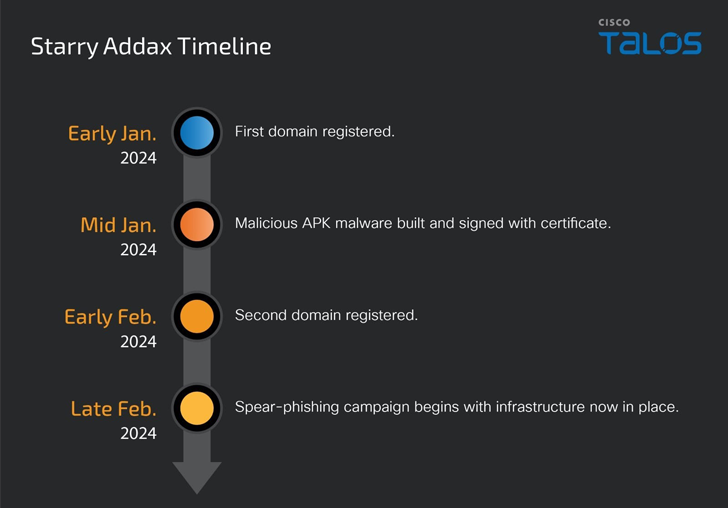

El adversario, se cree que está activo desde enero de 2024, es conocido por enviar correos electrónicos de spear-phishing a objetivos, instando a los destinatarios a instalar la aplicación móvil del Sahara Press Service o un señuelo relevante relacionado con la región.

Dependiendo del sistema operativo desde el que se origina la solicitud, el objetivo recibe un APK malicioso que se hace pasar por el Sahara Press Service o es redirigido a una página de inicio de sesión de redes sociales para recopilar sus credenciales.

El nuevo malware para Android, apodado FlexStarling, es versátil y está equipado para entregar componentes de malware adicionales y robar información sensible de dispositivos infectados.

Una vez instalado, solicita a la víctima que le otorgue permisos extensos que permiten al malware realizar acciones nefastas, incluida la obtención de comandos para ser ejecutados desde un comando y control (C2) basado en Firebase, un signo de que el actor de amenazas está tratando de pasar desapercibido.

«Las campañas como esta, que tienen como objetivo a personas de alto valor, suelen pretender permanecer en silencio en el dispositivo durante un período prolongado», dijo Talos.

«Todos los componentes, desde el malware hasta la infraestructura operativa, parecen ser hechos a medida para esta campaña específica, lo que indica un fuerte enfoque en el sigilo y la realización de actividades fuera del radar.»

Este desarrollo surge en medio del surgimiento de un nuevo troyano de acceso remoto (RAT) para Android conocido como Oxycorat, que se ofrece en venta con diversas capacidades de recopilación de información.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...