Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los investigadores de ciberseguridad han encontrado varios repositorios en GitHub que ofrecen software crackeado y que se utilizan para distribuir un roba información llamado RisePro.

La campaña, denominada gitgub, incluye 17 repositorios asociados con 11 cuentas diferentes, según G DATA. Los repositorios en cuestión han sido eliminados por la subsidiaria de Microsoft.

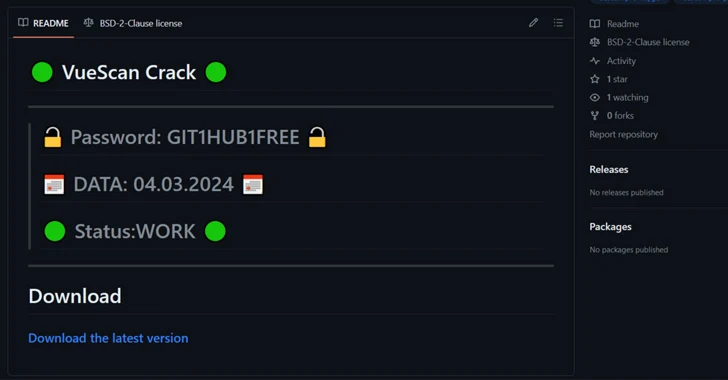

«Los repositorios se ven similares, presentando un archivo README.md con la promesa de software crackeado gratuito», dijo la empresa alemana de ciberseguridad.

«Los círculos verdes y rojos se utilizan comúnmente en GitHub para mostrar el estado de las compilaciones automáticas. Los actores de amenazas de Gitgub añadieron cuatro círculos Unicode verdes a su README.md que pretenden mostrar un estado junto con una fecha actual y proporcionar una sensación de legitimidad y actualidad».

La lista de repositorios es la siguiente, cada uno de ellos apunta a un enlace de descarga («digitalxnetwork[.]com») que contiene un archivo RAR:

El archivo RAR, que requiere que las víctimas suministren una contraseña mencionada en el archivo README.md del repositorio, contiene un archivo de instalación que desempaqueta la carga útil de la siguiente etapa, un archivo ejecutable inflado a 699 MB en un intento por bloquear herramientas de análisis como IDA Pro.

El contenido real del archivo, que asciende a tan solo 3.43 MB, actúa como un cargador para inyectar RisePro (versión 1.6) en AppLaunch.exe o RegAsm.exe.

RisePro saltó a la fama a finales de 2022 cuando fue distribuido utilizando un servicio de descarga de malware conocido como PrivateLoader, que funciona con un modelo de pago por instalación (PPI).

Escrito en C++, está diseñado para recopilar información sensible de los hosts infectados y enviarla a dos canales de Telegram, que son utilizados frecuentemente por actores de amenazas para extraer los datos de las víctimas. Interesantemente, una investigación reciente de Checkmarx mostró que es posible infiltrarse y reenviar mensajes desde el bot de un atacante a otra cuenta de Telegram.

Este desarrollo se produce mientras que Splunk detalló las tácticas y técnicas adoptadas por Snake Keylogger, describiéndolo como un malware ladrón que «emplea un enfoque multifacético para la exfiltración de datos».

«El uso de FTP facilita la transferencia segura de archivos, mientras que SMTP permite el envío de correos electrónicos que contienen información sensible», dijo Splunk. «Además, la integración con Telegram ofrece una plataforma de comunicación en tiempo real, permitiendo la transmisión inmediata de los datos robados.»

Los malware ladrón se han vuelto cada vez más populares, a menudo convirtiéndose en el vector principal para ransomware y otras violaciones de datos de alto impacto. Según un informe de Specops publicado esta semana, RedLine, Vidar y Raccoon han surgido como los ladrón más ampliamente utilizados, con RedLine solo representando el robo de más de 170.3 millones de contraseñas en los últimos seis meses.

«El actual aumento de los malware que roban información es un recordatorio contundente de las amenazas digitales en constante evolución», señaló Flashpoint en enero de 2024. «Si bien las motivaciones detrás de su uso casi siempre están arraigadas en la ganancia financiera, los ladrones continúan adaptándose mientras son más accesibles y fáciles de usar».

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...