Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

El grupo de amenazas respaldado por el GRU ruso, APT28, ha sido atribuido como responsable de una serie de campañas dirigidas a redes en toda Europa con el malware HeadLace y páginas web de recolección de credenciales.

APT28, también conocido por los nombres BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy y TA422, es un grupo de amenazas persistente avanzada (APT) afiliado a la unidad de inteligencia militar estratégica de Rusia, el GRU.

La banda de hackers opera con un alto nivel de sigilo y sofisticación, demostrando a menudo su adaptabilidad a través de una preparación profunda y herramientas personalizadas, y confiando en servicios legítimos de internet (LIS) y binarios de utilidades integradas en el sistema operativo (LOLBins) para ocultar sus operaciones dentro del tráfico de red regular.

«Desde abril hasta diciembre de 2023, BlueDelta desplegó el malware HeadLace en tres fases distintas utilizando técnicas de geovallado para atacar redes en toda Europa con un fuerte enfoque en Ucrania,» dijo el Grupo Insikt de Recorded Future.

«Las actividades de espionaje de BlueDelta reflejan una estrategia más amplia dirigida a recopilar inteligencia sobre entidades con importancia militar para Rusia en el contexto de su continua agresión contra Ucrania.»

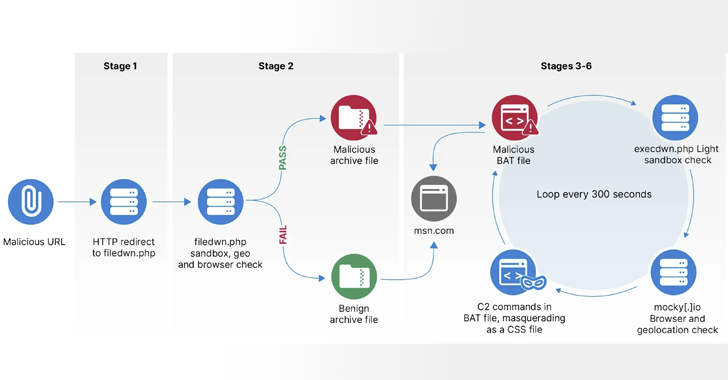

HeadLace, como previamente documentado por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA), Zscaler, Proofpoint e IBM X-Force, se distribuye a través de correos electrónicos de spear-phishing que contienen enlaces maliciosos que, al hacer clic en ellos, inician una secuencia de infección de múltiples etapas para descargar el malware.

Se dice que BlueDelta empleó una cadena de infraestructura de siete etapas durante la primera fase para entregar un script BAT de Windows malicioso (es decir, HeadLace) capaz de descargar y ejecutar comandos de shell posteriores, sujetos a comprobaciones de sandbox y geovallado.

La segunda fase, que comenzó el 28 de septiembre de 2023, es notable por utilizar GitHub como punto de partida de la infraestructura de redirección, mientras que la tercera fase cambió a usar scripts PHP alojados en InfinityFree a partir del 17 de octubre de 2023.

«La última actividad detectada en la fase tres fue en diciembre de 2023,» dijo la compañía. «Desde entonces, es probable que BlueDelta haya dejado de usar el alojamiento de InfinityFree y haya preferido la infraestructura de alojamiento en webhook[.]site y mocky[.]io directamente.»

También se ha descubierto que BlueDelta lleva a cabo operaciones de recolección de credenciales diseñadas para atacar servicios como Yahoo! y UKR[.]net sirviendo páginas similares y, en última instancia, engañando a las víctimas para que ingresen sus credenciales.

Otra técnica involucró la creación de páginas web dedicadas en Mocky que interactúan con un script de Python que se ejecuta en enrutadores Ubiquiti comprometidos para exfiltrar las credenciales ingresadas. A principios de febrero, una operación policial dirigida por Estados Unidos interrumpió una botnet que comprendía enrutadores Ubiquiti EdgeRouters que fue utilizada por APT28 para este propósito.

Los objetivos de la actividad de recolección de credenciales incluyeron el Ministerio de Defensa de Ucrania, empresas de importación y exportación de armas ucranianas, la infraestructura ferroviaria europea y un grupo de reflexión con sede en Azerbaiyán.

«La infiltración exitosa en redes asociadas con el Ministerio de Defensa de Ucrania y sistemas ferroviarios europeos podría permitir a BlueDelta recopilar inteligencia que potencialmente moldea tácticas en el campo de batalla y estrategias militares más amplias,» dijo Recorded Future.

«Además, el interés de BlueDelta en el Centro de Desarrollo Económico y Social de Azerbaiyán sugiere una agenda para comprender y posiblemente influir en las políticas regionales.»

Este desarrollo llega mientras otro grupo de amenazas respaldado por el estado ruso llamado Turla ha sido observado aprovechando invitaciones a seminarios sobre derechos humanos como señuelos de correo electrónico de phishing para ejecutar una carga útil similar a la puerta trasera TinyTurla utilizando el Motor de Compilación de Microsoft (MSBuild).

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...