Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

La Junta de Revisión de Seguridad Cibernética de EE. UU. (CSRB, por sus siglas en inglés) ha criticado a Microsoft por una serie de fallos de seguridad que llevaron a la violación de casi dos docenas de empresas en Europa y Estados Unidos por parte de un grupo estatal con base en China llamado Storm-0558 el año pasado.

Los hallazgos, publicados por el Departamento de Seguridad Nacional (DHS) el martes, encontraron que la intrusión era prevenible y que tuvo éxito debido a una «cascada de errores evitables de Microsoft».

«Se identificó una serie de decisiones operativas y estratégicas de Microsoft que colectivamente señalaban una cultura corporativa que relegaba las inversiones en seguridad empresarial y la gestión rigurosa de riesgos, en desacuerdo con la centralidad de la empresa en el ecosistema tecnológico y el nivel de confianza que los clientes depositan en la empresa para proteger sus datos y operaciones», dijo el DHS en un comunicado.

La CSRB también criticó duramente al gigante tecnológico por no detectar la compromisión por sí mismo, en su lugar, confiando en un cliente para comunicar la brecha. Además, culpó a Microsoft por no priorizar el desarrollo de una solución automatizada de rotación de claves y por no rediseñar su infraestructura heredada para satisfacer las necesidades del panorama de amenazas actual.

El incidente salió a la luz por primera vez en julio de 2023 cuando Microsoft reveló que Storm-0558 obtuvo acceso no autorizado a 22 organizaciones, así como a más de 500 cuentas individuales de consumidores relacionadas.

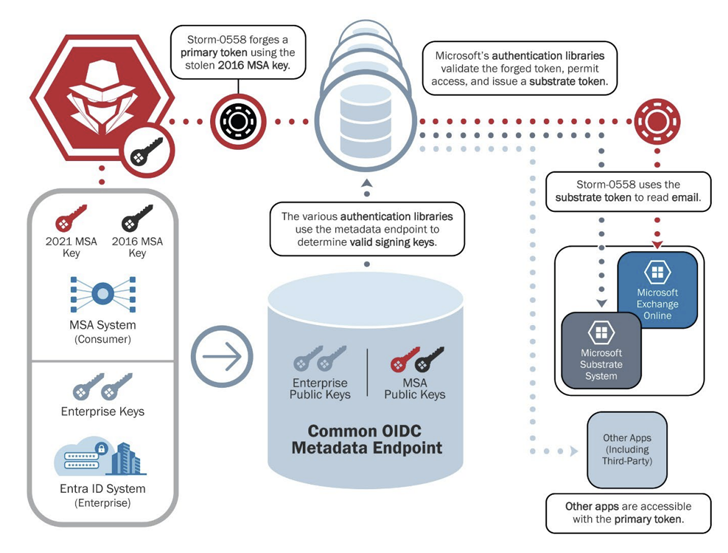

Posteriormente, Microsoft afirmó que un error de validación en su código fuente permitió que los tokens de Azure Active Directory (Azure AD) fueran falsificados por Storm-0558 utilizando una clave de firma de consumidor de cuenta Microsoft (MSA), lo que permitió al adversario infiltrarse en los buzones de correo.

En septiembre de 2023, la empresa reveló que Storm-0558 adquirió la clave de firma de consumidor para falsificar los tokens al comprometer la cuenta corporativa de un ingeniero que tenía acceso a un entorno de depuración que alojaba un volcado de bloqueo de su sistema de firma de consumidor que también contenía accidentalmente la clave de firma.

Desde entonces, Microsoft ha reconocido en una actualización de marzo de 2024 que esa información era inexacta y que aún no ha podido localizar un «volcado de bloqueo que contenga el material clave afectado». También indicó que su investigación sobre el hackeo sigue en curso.

«Nuestra hipótesis principal sigue siendo que los errores operativos resultaron en que el material clave saliera del entorno seguro de firma de tokens y que posteriormente se accediera en un entorno de depuración a través de una cuenta de ingeniería comprometida», señaló.

«Eventos recientes han demostrado la necesidad de adoptar una nueva cultura de seguridad en ingeniería en nuestras propias redes», dijo un portavoz de Microsoft citado por The Washington Post.

Se cree que hasta 60,000 correos electrónicos no clasificados de cuentas de Outlook fueron extraídos durante la campaña que comenzó en mayo de 2023. China ha rechazado las acusaciones de que estuvo detrás del ataque.

Anteriormente, en febrero de este año, Redmond amplió las capacidades de registro gratuito a todas las agencias federales de EE. UU. que utilizan Microsoft Purview Audit, independientemente del nivel de licencia, para ayudarles a detectar, responder y prevenir ataques cibernéticos sofisticados.

«El actor amenazante responsable de esta intrusión descarada ha sido rastreado por la industria durante más de dos décadas y ha sido vinculado con la Operación Aurora de 2009 y las vulnerabilidades de RSA SecureID en 2011″, dijo Dmitri Alperovitch, Vicepresidente Adjunto Interino de la CSRB.

«Este grupo de hackers afiliado a la República Popular China tiene la capacidad y la intención de comprometer sistemas de identidad para acceder a datos sensibles, incluidos correos electrónicos de personas de interés para el gobierno chino».

Para protegerse contra las amenazas de actores patrocinados por estados, se recomienda a los proveedores de servicios en la nube que:

«El gobierno de los Estados Unidos debería actualizar el Programa de Gestión de Autorización de Riesgos Federales y los marcos de apoyo, y establecer un proceso para llevar a cabo revisiones especiales discrecionales de las Ofertas de Servicio en la Nube autorizadas por el programa después de situaciones especialmente impactantes», dijo la CSRB.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...