Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los actores de amenazas han estado explotando la recién revelada vulnerabilidad de día cero en el software PAN-OS de Palo Alto Networks desde el 26 de marzo de 2024, casi tres semanas antes de que saliera a la luz ayer.

La división Unit 42 de la empresa de seguridad en redes está rastreando la actividad bajo el nombre de Operación MidnightEclipse, atribuyéndola al trabajo de un solo actor de amenazas de procedencia desconocida.

La vulnerabilidad de seguridad, identificada como CVE-2024-3400 (puntuación CVSS: 10.0), es una falla de inyección de comandos que permite a atacantes no autenticados ejecutar código arbitrario con privilegios de root en el firewall.

Cabe señalar que el problema solo afecta a las configuraciones de firewall PAN-OS 10.2, PAN-OS 11.0 y PAN-OS 11.1 que tienen habilitadas la puerta de enlace GlobalProtect y la telemetría del dispositivo.

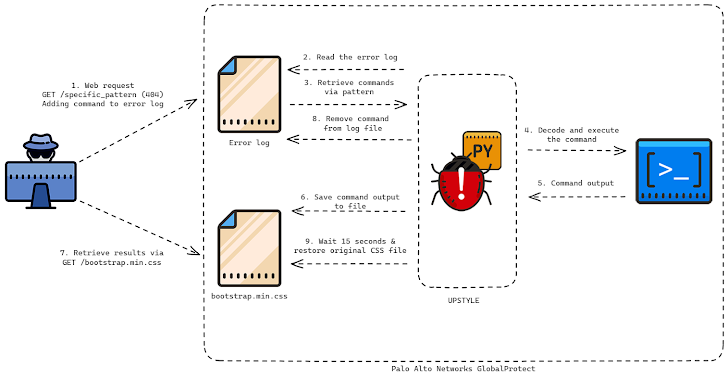

La Operación MidnightEclipse implica la explotación de la vulnerabilidad para crear un trabajo cron que se ejecuta cada minuto para obtener comandos alojados en un servidor externo («172.233.228[.]93/policy» o «172.233.228[.]93/patch»), los cuales son luego ejecutados usando el shell bash.

Se dice que los atacantes gestionaron manualmente una lista de control de acceso (ACL) para el servidor de control y comando (C2) para asegurarse de que solo pueda ser accedido desde el dispositivo que se comunica con él.

Si bien la naturaleza exacta del comando es desconocida, se sospecha que la URL sirve como vehículo de entrega para una puerta trasera basada en Python en el firewall, que Volexity, que descubrió la explotación en la naturaleza de CVE-2024-3400 el 10 de abril de 2024, está rastreando como UPSTYLE y está alojada en un servidor diferente («144.172.79[.]92» y «nhdata.s3-us-west-2.amazonaws[.]com»).

El archivo Python está diseñado para escribir y lanzar otro script de Python («system.pth»), que posteriormente descodifica y ejecuta el componente de puerta trasera incrustado que es responsable de ejecutar los comandos del actor de amenazas en un archivo llamado «sslvpn_ngx_error.log». Los resultados de la operación se escriben en un archivo separado llamado «bootstrap.min.css».

El aspecto más interesante de la cadena de ataque es que ambos archivos utilizados para extraer los comandos y escribir los resultados son archivos legítimos asociados con el firewall:

En cuanto a cómo se escriben los comandos en el registro de errores del servidor web, el actor de amenazas falsifica solicitudes de red especialmente diseñadas a una página web inexistente que contiene un patrón específico. La puerta trasera luego analiza el archivo de registro y busca la línea que coincida con la misma expresión regular («img\[([a-zA-Z0-9+/=]+)\]») para descodificar y ejecutar el comando dentro de ella.

«El script luego creará otro hilo que ejecuta una función llamada restore», dijo Unit 42. «La función restore toma el contenido original del archivo bootstrap.min.css, así como los tiempos de acceso originales y modificados, duerme durante 15 segundos y vuelve a escribir los contenidos originales en el archivo y establece los tiempos de acceso y modificación en sus originales».

El objetivo principal parece ser evitar dejar rastros de las salidas de los comandos, lo que requiere que los resultados sean extraídos en un plazo de 15 segundos antes de que el archivo sea sobrescrito.

Volexity, en su propio análisis, dijo que observó al actor de amenazas explotando remotamente el firewall para crear un shell inverso, descargar herramientas adicionales, pivotar hacia las redes internas y, en última instancia, exfiltrar datos. La escala exacta de la campaña no está clara en este momento. La empresa ha asignado al adversario el apodo UTA0218.

«La habilidad táctica y la rapidez empleada por el atacante sugieren un actor de amenazas altamente capaz con un claro conjunto de tácticas para acceder a lo que necesitan para avanzar en sus objetivos», dijo la firma de ciberseguridad estadounidense.

«Los objetivos iniciales de UTA0218 estaban dirigidos a obtener las claves de respaldo del dominio DPAPI y apuntar a las credenciales del directorio activo obteniendo el archivo NTDS.DIT. También apuntaron a las estaciones de trabajo de los usuarios para robar cookies y datos de inicio de sesión guardados, junto con las claves DPAPI de los usuarios.»

Se recomienda a las organizaciones buscar signos de movimiento lateral internamente desde su dispositivo de firewall GlobalProtect de Palo Alto Networks.

Este desarrollo también ha llevado a la Agencia de Ciberseguridad e Infraestructura de EE. UU. (CISA) a agregar la falla a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), lo que requiere que las agencias federales apliquen los parches antes del 19 de abril para mitigar posibles amenazas. Se espera que Palo Alto Networks lance correcciones para la falla a más tardar el 14 de abril.

«El ataque a dispositivos perimetrales sigue siendo un vector popular de ataque para actores de amenazas capaces que tienen el tiempo y los recursos para invertir en investigar nuevas vulnerabilidades», dijo Volexity.

«Es muy probable que UTA0218 sea un actor de amenazas respaldado por un estado, basado en los recursos necesarios para desarrollar y explotar una vulnerabilidad de esta naturaleza, el tipo de víctimas seleccionadas por este actor y las capacidades demostradas para instalar la puerta trasera de Python y acceder aún más a las redes de las víctimas.»

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...