Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Se estima que más de 600,000 routers de pequeñas oficinas/oficinas en casa (SOHO) fueron desactivados y desconectados tras un destructivo ciberataque llevado a cabo por actores cibernéticos no identificados, interrumpiendo el acceso a internet de los usuarios.

El misterioso evento, que tuvo lugar entre el 25 y el 27 de octubre de 2023, y afectó a un único proveedor de servicios de internet (ISP) en EE.UU., ha sido denominado Pumpkin Eclipse por el equipo de Black Lotus Labs de Lumen Technologies. Afectó específicamente a tres modelos de routers emitidos por el ISP: ActionTec T3200, ActionTec T3260 y Sagemcom.

«El incidente tuvo lugar durante un período de 72 horas entre el 25 y el 27 de octubre, dejó los dispositivos infectados permanentemente inoperables y requirió un reemplazo basado en hardware,» dijo la compañía en un informe técnico.

El apagón es significativo, no solo porque provocó la eliminación abrupta del 49% de todos los módems del número de sistema autónomo (ASN) del ISP afectado durante el período de tiempo.

Aunque no se divulgó el nombre del ISP, la evidencia apunta a que es Windstream, que sufrió una interrupción alrededor de la misma época, lo que llevó a los usuarios a reportar una «luz roja constante» en los módems afectados.

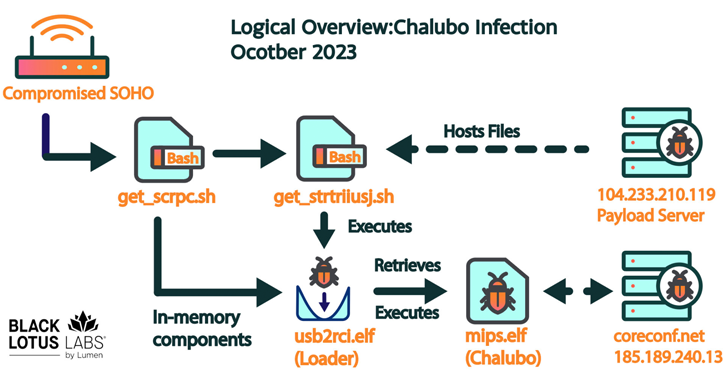

Ahora, meses después, el análisis de Lumen ha revelado que un troyano de acceso remoto (RAT) de uso común llamado Chalubo, un malware sigiloso documentado por primera vez por Sophos en octubre de 2018, fue el responsable del sabotaje, con el adversario optando por este probablemente en un esfuerzo por complicar los esfuerzos de atribución en lugar de usar un kit de herramientas personalizado.

«Chalubo tiene cargas útiles diseñadas para todos los principales kernels de SOHO/IoT, funcionalidad preconstruida para realizar ataques DDoS y puede ejecutar cualquier script Lua enviado al bot», dijo la compañía. «Sospechamos que la funcionalidad Lua fue probablemente empleada por el actor malicioso para recuperar la carga destructiva.»

Dicho esto, el método exacto de acceso inicial utilizado para comprometer los routers es actualmente incierto, aunque se teoriza que podría haber implicado el abuso de credenciales débiles o la explotación de una interfaz administrativa expuesta.

Al obtener un punto de apoyo exitoso, la cadena de infección procede a desplegar scripts de shell que allanan el camino para un cargador diseñado finalmente para recuperar y lanzar Chalubo desde un servidor externo. El módulo de script Lua destructivo recuperado por el troyano es desconocido.

Un aspecto notable de la campaña es su objetivo de un solo número de sistema autónomo (ASN), en contraste con otros ataques que típicamente han dirigido un modelo específico de router o una vulnerabilidad común, lo que plantea la posibilidad de que fue un objetivo deliberado, aunque las motivaciones detrás de esto aún no están determinadas.

«El evento fue sin precedentes debido al número de unidades afectadas; no recordamos ningún ataque que haya requerido el reemplazo de más de 600,000 dispositivos,» dijo Lumen. «Además, este tipo de ataque solo ha ocurrido una vez antes, con AcidRain, utilizado como precursor de una invasión militar activa.»

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...