Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

El gobierno de los Estados Unidos publicó el jueves una nueva advertencia de ciberseguridad sobre los intentos de actores de amenazas de Corea del Norte de enviar correos electrónicos de manera que parezcan provenir de partes legítimas y de confianza.

El boletín conjunto fue publicado por la Agencia de Seguridad Nacional (NSA), el Buró Federal de Investigación (FBI) y el Departamento de Estado.

«La RPDC [República Popular Democrática de Corea] aprovecha estas campañas de spear-phishing para recopilar inteligencia sobre eventos geopolíticos, estrategias de política exterior adversaria y cualquier información que afecte a los intereses de la RPDC al obtener acceso ilícito a documentos privados, investigaciones y comunicaciones de los objetivos», dijo la NSA.

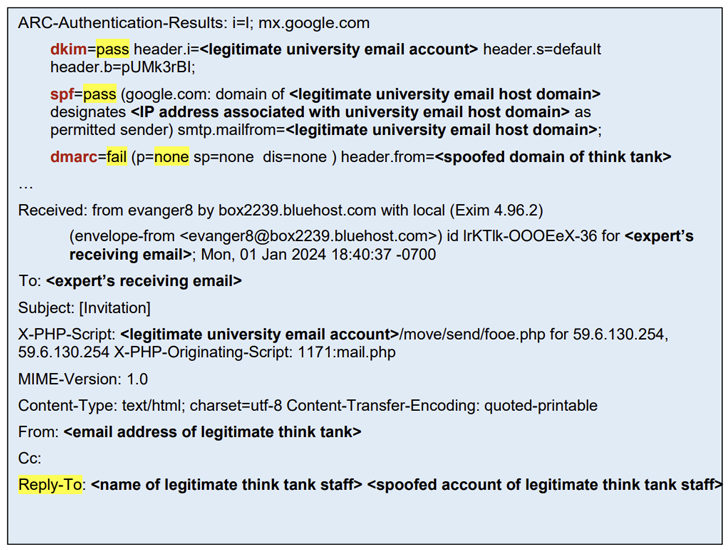

La técnica específicamente se refiere a explotar políticas de registros DNS de Autenticación de Mensajes Basada en Dominios, Informes y Conformidad (DMARC) configurados incorrectamente para ocultar intentos de ingeniería social. Al hacerlo, los actores de amenazas pueden enviar correos electrónicos falsificados como si provinieran del servidor de correo electrónico de un dominio legítimo.

El abuso de políticas DMARC débiles se ha atribuido a un grupo de actividad norcoreano seguido por la comunidad de ciberseguridad bajo el nombre de Kimsuky (también conocido como APT43, Black Banshee, Emerald Sleet, Springtail, TA427 y Velvet Chollima), el cual es un colectivo hermano del Grupo Lazarus y está afiliado a la Oficina General de Reconocimiento (RGB).

Proofpoint, en un informe publicado el mes pasado, dijo que Kimsuky comenzó a incorporar este método en diciembre de 2023 como parte de esfuerzos más amplios para dirigirse a expertos en política exterior por sus opiniones sobre temas relacionados con el desarme nuclear, políticas entre Estados Unidos y Corea del Sur, y sanciones.

Describiendo al adversario como un «experto en ingeniería social astuto», la firma de seguridad empresarial dijo que el grupo de piratas informáticos es conocido por involucrar a sus objetivos durante períodos prolongados de tiempo a través de una serie de conversaciones benignas para construir confianza con ellos utilizando varios alias que se hacen pasar por expertos en temas de la RPDC en grupos de expertos, academia, periodismo e investigación independiente.

«Se solicita a menudo a los objetivos que compartan sus opiniones sobre estos temas a través de correo electrónico o un documento de investigación o artículo formal», dijeron los investigadores de Proofpoint, Greg Lesnewich y Crista Giering.

«El malware o la recolección de credenciales nunca se envían directamente a los objetivos sin un intercambio de múltiples mensajes, y […] rara vez son utilizados por el actor de amenazas. Es posible que TA427 pueda satisfacer sus requisitos de inteligencia preguntando directamente a los objetivos por sus opiniones o análisis en lugar de a través de una infección.»

La compañía también señaló que muchas de las entidades que TA427 ha suplantado o bien no habilitaron o no hicieron cumplir las políticas DMARC, permitiendo así que dichos mensajes de correo electrónico eludan las verificaciones de seguridad y aseguren la entrega incluso si esas verificaciones fallan.

Además, se ha observado que Kimsuky utiliza «direcciones de correo electrónico gratuitas suplantando la misma persona en el campo de respuesta para convencer al objetivo de que está interactuando con personal legítimo».

En uno de los correos electrónicos resaltados por el gobierno de los Estados Unidos, el actor de amenazas se hizo pasar por un periodista legítimo solicitando una entrevista a un experto no nombrado para discutir los planes de armamento nuclear de Corea del Norte, pero señaló abiertamente que su cuenta de correo electrónico sería bloqueada temporalmente y instó al destinatario a responder a su correo electrónico personal, que era una cuenta falsa imitando al periodista.

Esto indica que el mensaje de phishing fue enviado originalmente desde la cuenta comprometida del periodista, aumentando así las posibilidades de que la víctima respondiera a la cuenta falsa alternativa.

Se recomienda a las organizaciones que actualicen sus políticas DMARC para instruir a sus servidores de correo electrónico a tratar los mensajes de correo electrónico que no pasen las verificaciones como sospechosos o spam (es decir, poner en cuarentena o rechazar) y recibir informes de retroalimentación agregados configurando una dirección de correo electrónico en el registro DMARC.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...