Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Se ha observado una nueva y elaborada campaña de ataque que emplea malware PowerShell y VBScript para infectar sistemas Windows y recopilar información sensible.

La empresa de ciberseguridad Securonix, que denominó la campaña DEEP#GOSU, dijo que es probable que esté asociada con el grupo patrocinado por el estado norcoreano rastreado como Kimsuky.

«Las cargas útiles de malware utilizadas en DEEP#GOSU representan una amenaza sofisticada y de múltiples etapas diseñada para operar sigilosamente en sistemas Windows, especialmente desde el punto de vista del monitoreo de redes», dijeron los investigadores de seguridad Den Iuzvyk, Tim Peck y Oleg Kolesnikov en un análisis técnico compartido con The Hacker News.

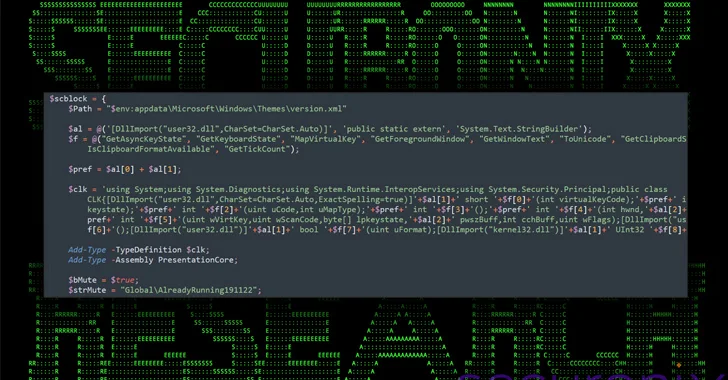

«Entre sus capacidades se incluyen el registro de teclas, el monitoreo del portapapeles, la ejecución dinámica de cargas útiles y la exfiltración de datos, así como la persistencia mediante software RAT para acceso remoto completo, tareas programadas y scripts de PowerShell autoejecutables usando trabajos».

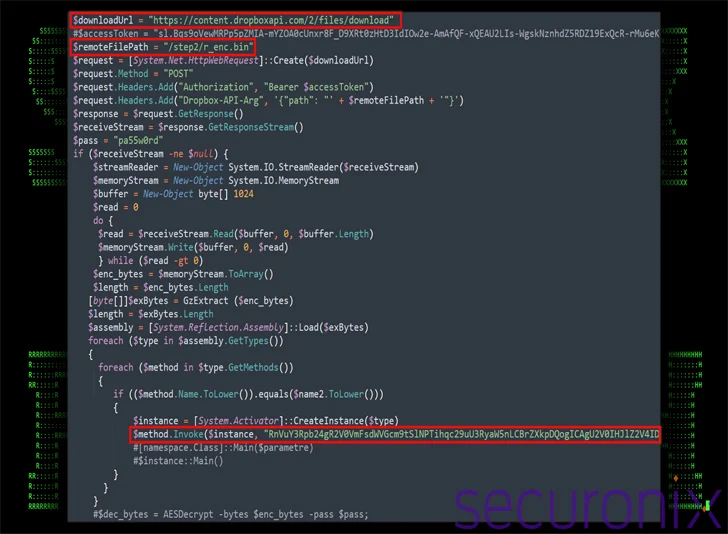

Un aspecto notable del procedimiento de infección es que aprovecha servicios legítimos como Dropbox o Google Docs para el control de comando (C2), lo que permite que el actor de amenazas se mezcle sin ser detectado en el tráfico regular de la red.

Además, el uso de dichos servicios en la nube para preparar las cargas útiles permite actualizar la funcionalidad del malware o entregar módulos adicionales.

Se dice que el punto de partida es un archivo adjunto de correo electrónico malicioso que contiene un archivo ZIP con un archivo de acceso directo falso (.LNK) que se hace pasar por un archivo PDF («IMG_20240214_0001.pdf.lnk»).

El archivo .LNK viene incrustado con un script de PowerShell y un documento PDF falso, con el primero también conectándose a una infraestructura de Dropbox controlada por el actor para recuperar y ejecutar otro script de PowerShell («ps.bin»).

El script de PowerShell de segunda etapa, por su parte, recupera un nuevo archivo de Dropbox («r_enc.bin»), un archivo de ensamblado .NET en forma binaria que en realidad es un troyano de acceso remoto de código abierto conocido como TruRat (también llamado TutRat o C# RAT) con capacidades para grabar pulsaciones de teclas, gestionar archivos y facilitar el control remoto.

Vale la pena señalar que Kimsuky ha empleado TruRat en al menos dos campañas descubiertas por el AhnLab Security Intelligence Center (ASEC) el año pasado.

También recuperado por el script de PowerShell desde Dropbox hay un VBScript («info_sc.txt»), que a su vez está diseñado para ejecutar código VBScript arbitrario recuperado del servicio de almacenamiento en la nube, incluido un script de PowerShell («w568232.ps12x»).

El VBScript también está diseñado para utilizar Windows Management Instrumentation (WMI) para ejecutar comandos en el sistema y configurar tareas programadas en el sistema para persistencia.

Otro aspecto notable del VBScript es el uso de Google Docs para recuperar dinámicamente datos de configuración para la conexión a Dropbox, lo que permite al actor de amenazas cambiar la información de la cuenta sin tener que modificar el script en sí mismo.

El script de PowerShell descargado como resultado está equipado para recopilar información extensa sobre el sistema y exfiltrar los detalles a través de una solicitud POST a Dropbox.

«El propósito de este script parece estar diseñado para servir como una herramienta para la comunicación periódica con un servidor de comando y control (C2) a través de Dropbox», dijeron los investigadores. «Sus principales propósitos incluyen el cifrado y la exfiltración o descarga de datos».

En otras palabras, actúa como una puerta trasera para controlar los hosts comprometidos y mantener continuamente un registro de la actividad del usuario, incluidas las pulsaciones de teclas, el contenido del portapapeles y la ventana activa.

Este desarrollo se produce mientras que el investigador de seguridad Ovi Liber detalló la incrustación de código malicioso por parte de ScarCruft, vinculado a Corea del Norte, dentro de documentos de señuelo del procesador de palabras Hangul (HWP) presentes en correos electrónicos de phishing para distribuir malware como RokRAT.

«El correo electrónico contiene un documento HWP que tiene un objeto OLE incrustado en forma de un script BAT», dijo Liber. «Una vez que el usuario hace clic en el objeto OLE, el script BAT se ejecuta, lo que a su vez crea un ataque de inyección de DLL reflexiva basado en PowerShell en la máquina de la víctima».

También sigue la explotación por parte de Andariel de una solución legítima de escritorio remoto llamada MeshAgent para instalar malware como AndarLoader y ModeLoader, un malware JavaScript destinado a la ejecución de comandos.

«Este es el primer uso confirmado de un MeshAgent por parte del grupo Andariel», dijo ASEC. «El grupo Andariel ha estado abusando continuamente de las soluciones de gestión de activos de empresas nacionales para distribuir malware en el proceso de movimiento lateral, comenzando con Innorix Agent en el pasado».

Andariel, también conocido por los nombres Nicket Hyatt o Silent Chollima, es un subgrupo del famoso Grupo Lazarus, que orquesta activamente ataques tanto para espionaje cibernético como para obtener ganancias financieras.

El prolífico actor de amenazas patrocinado por el estado ha sido observado lavando una parte de los activos criptográficos robados del hackeo del intercambio de criptomonedas HTX y su puente entre cadenas (también conocido como Puente HECO) a través de Tornado Cash. El hackeo llevó al robo de $112.5 millones en criptomonedas en noviembre de 2023.

«Siguiendo patrones comunes de lavado de criptomonedas, los tokens robados fueron intercambiados inmediatamente por ETH, utilizando intercambios descentralizados», dijo Elliptic. «Los fondos robados permanecieron inactivos hasta el 13 de marzo de 2024, cuando los activos criptográficos robados comenzaron a ser enviados a través de Tornado Cash».

La firma de análisis de blockchain dijo que la continuación de las operaciones de Tornado Cash a pesar de las sanciones probablemente ha hecho que sea una propuesta atractiva para el Grupo Lazarus para ocultar su rastro de transacciones después del cierre de Sinbad en noviembre de 2023.

«El mezclador opera a través de contratos inteligentes que se ejecutan en blockchains descentralizadas, por lo que no puede ser incautado y cerrado de la misma manera que los mezcladores centralizados como Sinbad.io», señaló.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...