Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Los investigadores en ciberseguridad han descubierto una variante actualizada de un stealer y cargador de malware llamado BunnyLoader que modulariza sus diversas funciones y permite evadir la detección.

«BunnyLoader es un malware en desarrollo dinámico con la capacidad de robar información, credenciales y criptomonedas, así como de entregar malware adicional a sus víctimas», dijo Palo Alto Networks Unit 42 en un informe publicado la semana pasada.

La nueva versión, denominada BunnyLoader 3.0, fue anunciada por su desarrollador llamado Player (o Player_Bunny) el 11 de febrero de 2024, con módulos reescritos para robo de datos, tamaño reducido de carga útil y capacidades mejoradas de keylogging.

BunnyLoader fue documentado por primera vez por Zscaler ThreatLabz en septiembre de 2023, describiéndolo como malware como servicio (MaaS) diseñado para cosechar credenciales y facilitar el robo de criptomonedas. Inicialmente se ofrecía en una base de suscripción por $250 al mes.

Desde entonces, el malware ha experimentado actualizaciones frecuentes que tienen como objetivo evadir las defensas antivirus y expandir sus funciones de recopilación de datos, con BunnyLoader 2.0 lanzado a finales del mismo mes.

La tercera generación de BunnyLoader va un paso más allá al no solo incorporar nuevas funciones de denegación de servicio (DoS) para llevar a cabo ataques de inundación HTTP contra una URL objetivo, sino también dividir sus módulos de stealer, clipper, keylogger y DoS en binarios distintos.

«Los operadores de BunnyLoader pueden optar por desplegar estos módulos o utilizar los comandos integrados de BunnyLoader para cargar su elección de malware», explicó Unit 42.

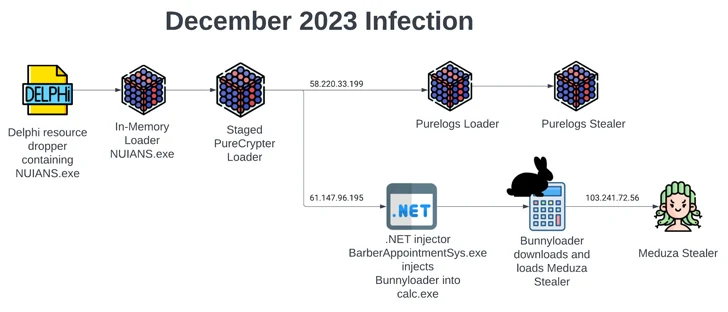

Las cadenas de infección que entregan BunnyLoader también se han vuelto progresivamente más sofisticadas, aprovechando un dropper previamente no documentado para cargar PureCrypter, que luego se bifurca en dos ramas separadas.

Mientras una rama lanza el cargador PureLogs para finalmente distribuir el stealer PureLogs, la segunda secuencia de ataque suelta BunnyLoader para distribuir otro malware stealer llamado Meduza.

«En el siempre cambiante panorama de MaaS, BunnyLoader continúa evolucionando, demostrando la necesidad de que los actores de amenazas reajusten con frecuencia para evadir la detección», dijeron los investigadores de la Unidad 42.

Este desarrollo se produce en medio del uso continuado del malware SmokeLoader (también conocido como Dofoil o Sharik) por parte de un presunto grupo de cibercriminales rusos llamado UAC-006 para atacar al gobierno ucraniano y entidades financieras. Se sabe que está activo desde 2011.

Según un exhaustivo informe publicado por el Centro Estatal de Protección Cibernética (SCPC) de Ucrania, se registraron hasta 23 oleadas de ataques de phishing que entregaban SmokeLoader entre mayo y noviembre de 2023.

«Principalmente un cargador con capacidades adicionales de robo de información, SmokeLoader ha sido vinculado a operaciones cibercriminales rusas y está fácilmente disponible en foros cibercriminales rusos», dijo la Unidad 42.

A BunnyLoader y SmokeLoader se suman dos nuevos malware de robo de información denominados Nikki Stealer y GlorySprout, este último desarrollado en C++ y ofrecido por $300 para acceso de por vida. Según RussianPanda, el stealer es un clon de Taurus Stealer.

«Una diferencia notable es que GlorySprout, a diferencia de Taurus Stealer, no descarga dependencias DLL adicionales de servidores C2″, dijo el investigador. «Además, GlorySprout carece de la función Anti-VM que está presente en Taurus Stealer».

Los hallazgos también siguen al descubrimiento de una nueva variante de WhiteSnake Stealer que permite el robo de datos sensibles críticos de sistemas comprometidos. «Esta nueva versión ha eliminado el código de descifrado de cadenas y ha hecho que el código sea fácil de entender», dijo SonicWall.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...