Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

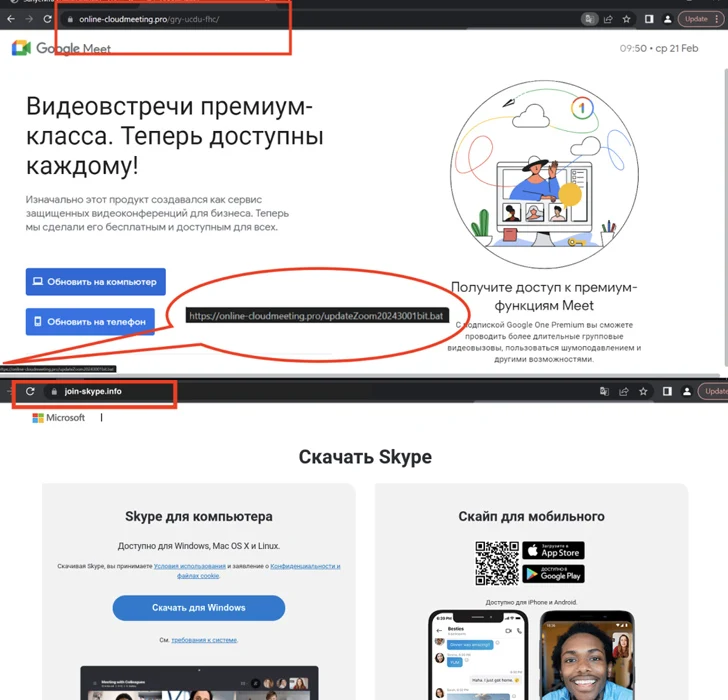

Los actores de amenazas han estado aprovechando sitios web falsificados que publicitan software de videoconferencia popular como Google Meet, Skype y Zoom para distribuir una variedad de malware dirigido tanto a usuarios de Android como de Windows desde diciembre de 2023.

«El actor de amenazas está distribuyendo troyanos de acceso remoto (RATs), incluidos SpyNote RAT para plataformas Android, y NjRAT y DCRat para sistemas Windows», dijeron los investigadores de Zscaler ThreatLabz.

Los sitios falsificados están en ruso y están alojados en dominios que se asemejan estrechamente a sus contrapartes legítimas, lo que indica que los atacantes están utilizando trucos de typosquatting para atraer a posibles víctimas a descargar el malware.

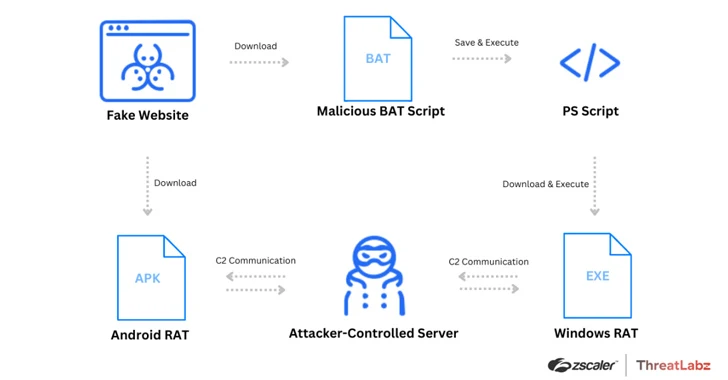

También ofrecen opciones para descargar la aplicación para plataformas Android, iOS y Windows. Mientras que al hacer clic en el botón para Android se descarga un archivo APK, hacer clic en el botón de la aplicación para Windows desencadena la descarga de un script por lotes.

El script por lotes malicioso es responsable de ejecutar un script de PowerShell, que a su vez descarga y ejecuta el troyano de acceso remoto.

Actualmente, no hay evidencia de que el actor de amenazas esté dirigiéndose a usuarios de iOS, dado que al hacer clic en el botón para la aplicación de iOS, el usuario es redirigido a la lista legítima de Skype en la App Store de Apple.

«Un actor de amenazas está utilizando estos engaños para distribuir RATs para Android y Windows, que pueden robar información confidencial, registrar pulsaciones de teclas y robar archivos», dijeron los investigadores.

Este desarrollo se produce cuando el AhnLab Security Intelligence Center (ASEC) reveló que un nuevo malware llamado WogRAT, dirigido tanto a Windows como a Linux, está abusando de una plataforma gratuita de bloc de notas en línea llamada aNotepad como un vector encubierto para alojar y recuperar código malicioso.

Se dice que está activo desde al menos finales de 2022, dirigido a países asiáticos como China, Hong Kong, Japón y Singapur, entre otros. Dicho esto, actualmente no se sabe cómo se distribuye el malware en la naturaleza.

«Cuando se ejecuta WogRAT por primera vez, recopila información básica del sistema infectado y la envía al servidor C&C», dijo ASEC. «El malware luego admite comandos como ejecutar comandos, enviar resultados, descargar archivos y cargar estos archivos».

También coincide con campañas de phishing de alto volumen orquestadas por un actor cibernético con motivación financiera conocido como TA4903 para robar credenciales corporativas y probablemente seguir con ataques de compromiso de correo electrónico empresarial (BEC). El adversario ha estado activo desde al menos 2019, con las actividades intensificándose a partir de mediados de 2023.

«TA4903 rutinariamente lleva a cabo campañas falsificando varias entidades gubernamentales de EE. UU. para robar credenciales corporativas», dijo Proofpoint. «El actor también falsifica organizaciones en diversos sectores, incluyendo construcción, finanzas, atención médica, alimentos y bebidas, entre otros».

Las cadenas de ataque implican el uso de códigos QR (también conocido como quishing) para phishing de credenciales, así como el uso del kit de phishing EvilProxy adversary-in-the-middle (AiTM) para evadir las protecciones de autenticación de dos factores (2FA).

Una vez comprometida una bandeja de entrada objetivo, se ha observado que el actor de amenazas busca información relevante para pagos, facturas e información bancaria, con el objetivo final de secuestrar hilos de correo electrónico existentes y llevar a cabo fraudes de facturación.

Las campañas de phishing también han servido como conducto para otras familias de malware como DarkGate, Agent Tesla y Remcos RAT, este último de los cuales aprovecha señuelos esteganográficos para dejar caer el malware en hosts comprometidos.

Tags :

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...