Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Investigadores en ciberseguridad han descubierto una vulnerabilidad en el protocolo de autenticación de red RADIUS llamada BlastRADIUS que podría ser explotada por un atacante para llevar a cabo ataques de intermediario (MitM) y eludir las comprobaciones de integridad en ciertas circunstancias.

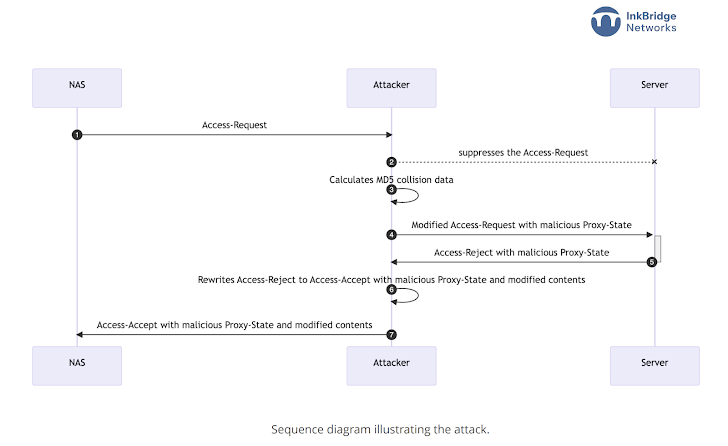

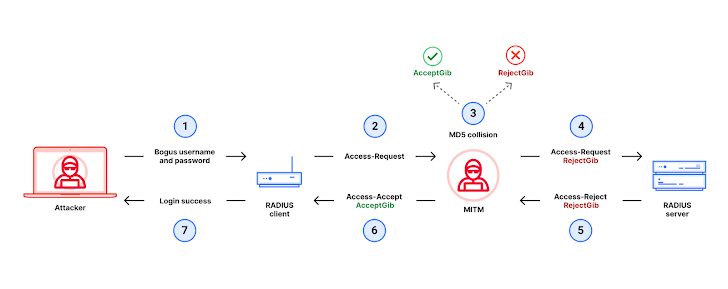

«El protocolo RADIUS permite que ciertos mensajes de solicitud de acceso no tengan comprobaciones de integridad o autenticación,» dijo Alan DeKok, CEO de InkBridge Networks y creador del Proyecto FreeRADIUS, en un comunicado.

«Como resultado, un atacante puede modificar estos paquetes sin ser detectado. El atacante podría obligar a cualquier usuario a autenticarse y otorgar cualquier autorización (VLAN, etc.) a ese usuario.»

RADIUS, abreviatura de Remote Authentication Dial-In User Service (Servicio de Usuario de Acceso Remoto y Autenticación), es un protocolo cliente/servidor que proporciona gestión centralizada de autenticación, autorización y contabilidad (AAA) para los usuarios que se conectan y usan un servicio de red.

La seguridad de RADIUS depende de un hash derivado usando el algoritmo MD5, que ha sido considerado criptográficamente roto desde diciembre de 2008 debido al riesgo de ataques por colisión.

Esto significa que los paquetes de solicitud de acceso pueden estar sujetos a lo que se llama un ataque de prefijo elegido, lo que hace posible modificar el paquete de respuesta de manera que pase todas las comprobaciones de integridad de la respuesta original.

Sin embargo, para que el ataque tenga éxito, el adversario debe ser capaz de modificar los paquetes RADIUS en tránsito entre el cliente y el servidor. Esto también significa que las organizaciones que envían paquetes a través de internet están en riesgo debido a esta vulnerabilidad.

Otros factores de mitigación que previenen que el ataque sea potente provienen del uso de TLS para transmitir el tráfico RADIUS por internet y del aumento de la seguridad de los paquetes a través del atributo Message-Authenticator.

BlastRADIUS es el resultado de un defecto de diseño fundamental y se dice que impacta a todos los clientes y servidores RADIUS que cumplen con los estándares, lo que hace imperativo que los proveedores de servicios de internet (ISP) y las organizaciones que usan el protocolo actualicen a la versión más reciente.

«Específicamente, los métodos de autenticación PAP, CHAP y MS-CHAPv2 son los más vulnerables,» dijo DeKok. «Los ISP tendrán que actualizar sus servidores RADIUS y equipos de red.»

«Cualquiera que use autenticación por dirección MAC o RADIUS para inicios de sesión de administradores en conmutadores es vulnerable. Usar TLS o IPSec previene el ataque, y 802.1X (EAP) no es vulnerable.»

Para las empresas, el atacante ya necesitaría tener acceso a la red de área local virtual de gestión (VLAN). Además, los ISP pueden ser susceptibles si envían tráfico RADIUS a través de redes intermedias, como subcontratistas de terceros, o internet en general.

Cabe señalar que la vulnerabilidad, que está catalogada como CVE-2024-3596 y tiene una puntuación CVSS de 9.0, afecta particularmente a las redes que envían tráfico RADIUS/UDP por internet dado que «la mayoría del tráfico RADIUS se envía ‘en claro.'» No hay evidencia de que esté siendo explotada en la naturaleza.

«Este ataque es el resultado de que la seguridad del protocolo RADIUS ha sido descuidada durante mucho tiempo,» dijo DeKok.

«Aunque los estándares han sugerido desde hace tiempo protecciones que habrían prevenido el ataque, esas protecciones no se hicieron obligatorias. Además, muchos proveedores ni siquiera implementaron las protecciones sugeridas.»

El Centro de Coordinación CERT (CERT/CC), en un aviso complementario, describió la vulnerabilidad como una que permite a un actor malicioso con acceso a la red donde se transporta la solicitud de acceso RADIUS llevar a cabo ataques de falsificación.

«Una vulnerabilidad en el protocolo RADIUS permite a un atacante falsificar una respuesta de autenticación en casos donde no se requiere o no se aplica un atributo de Message-Authenticator,» dijo CERT/CC. «Esta vulnerabilidad resulta de una comprobación de integridad criptográficamente insegura al validar las respuestas de autenticación de un servidor RADIUS.»

La empresa de infraestructura web y seguridad Cloudflare ha publicado detalles técnicos adicionales sobre la CVE-2024-3596, afirmando que RADIUS/UDP es vulnerable a un ataque de colisión mejorado de MD5.

«El ataque permite a un atacante tipo Monster-in-the-Middle (MitM) con acceso al tráfico RADIUS obtener acceso administrativo no autorizado a dispositivos que utilizan RADIUS para autenticación, sin necesidad de forzar contraseñas o robar contraseñas o secretos compartidos,» señaló.

Tags :

Comparte este artículo :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...